PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

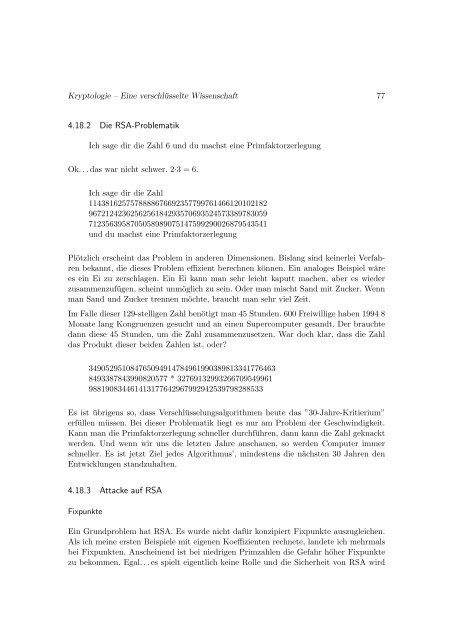

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 77<br />

4.18.2 Die RSA-Problematik<br />

Ich sage dir die Zahl 6 und du machst eine Primfaktorzerlegung<br />

Ok. . . das war nicht schwer. 2·3 = 6.<br />

Ich sage dir die Zahl<br />

1143816257578888676692357799761466120102182<br />

9672124236256256184293570693524573389783059<br />

7123563958705058989075147599290026879543541<br />

und du machst eine Primfaktorzerlegung<br />

Plötzlich erscheint das Problem in anderen Dimensionen. Bislang sind keinerlei Verfahren<br />

bekannt, die dieses Problem effizient berechnen können. Ein analoges Beispiel wäre<br />

es ein Ei zu zerschlagen. Ein Ei kann man sehr leicht kaputt machen, aber es wieder<br />

zusammenzufügen, scheint unmöglich zu sein. Oder man mischt Sand mit Zucker. Wenn<br />

man Sand und Zucker trennen möchte, braucht man sehr viel Zeit.<br />

Im Falle dieser 129-stelligen Zahl benötigt man 45 Stunden. 600 Freiwillige haben 1994 8<br />

Monate lang Kongruenzen gesucht und an einen Supercomputer gesandt. Der brauchte<br />

dann diese 45 Stunden, um die Zahl zusammenzusetzen. War doch klar, dass die Zahl<br />

das Produkt dieser beiden Zahlen ist, oder?<br />

349052951084765094914784961990389813341776463<br />

8493387843990820577 * 32769132993266709549961<br />

988190834461413177642967992942539798288533<br />

Es ist übrigens so, dass Verschlüsselungsalgorithmen heute das ”30-Jahre-Kritierium”<br />

erfüllen müssen. Bei dieser Problematik liegt es nur am Problem der Geschwindigkeit.<br />

Kann man die Primfaktorzerlegung schneller durchführen, dann kann die Zahl geknackt<br />

werden. Und wenn wir uns die letzten Jahre anschauen, so werden Computer immer<br />

schneller. Es ist jetzt Ziel jedes Algorithmus’, mindestens die nächsten 30 Jahren den<br />

Entwicklungen standzuhalten.<br />

4.18.3 Attacke auf RSA<br />

Fixpunkte<br />

Ein Grundproblem hat RSA. Es wurde nicht dafür konzipiert Fixpunkte auszugleichen.<br />

Als ich meine ersten Beispiele mit eigenen Koeffizienten rechnete, landete ich mehrmals<br />

bei Fixpunkten. Anscheinend ist bei niedrigen Primzahlen die Gefahr höher Fixpunkte<br />

zu bekommen. Egal. . . es spielt eigentlich keine Rolle und die Sicherheit von RSA wird