PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

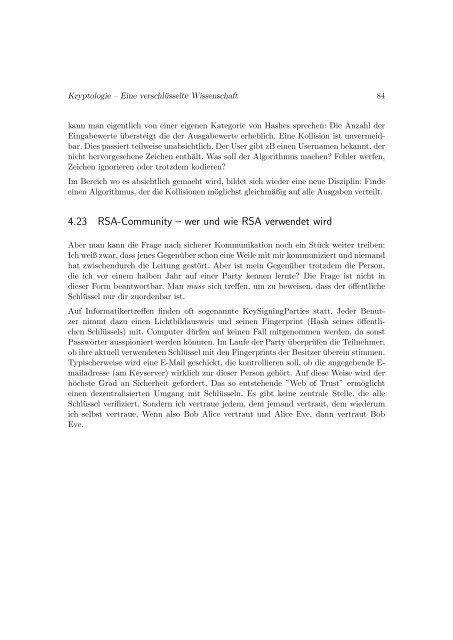

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 84<br />

kann man eigentlich von einer eigenen Kategorie von Hashes sprechen: Die Anzahl der<br />

Eingabewerte übersteigt die der Ausgabewerte erheblich. Eine Kollision ist unvermeidbar.<br />

Dies passiert teilweise unabsichtlich. Der User gibt zB einen Usernamen bekannt, der<br />

nicht hervorgesehene Zeichen enthält. Was soll der Algorithmus machen? Fehler werfen,<br />

Zeichen ignorieren oder trotzdem kodieren?<br />

Im Bereich wo es absichtlich gemacht wird, bildet sich wieder eine neue Disziplin: Finde<br />

einen Algorithmus, der die Kollisionen möglichst gleichmäßig auf alle Ausgaben verteilt.<br />

4.23 RSA-Community – wer und wie RSA verwendet wird<br />

Aber man kann die Frage nach sicherer Kommunikation noch ein Stück weiter treiben:<br />

Ich weiß zwar, dass jenes Gegenüber schon eine Weile mit mir kommuniziert und niemand<br />

hat zwischendurch die Leitung gestört. Aber ist mein Gegenüber trotzdem die Person,<br />

die ich vor einem halben Jahr auf einer Party kennen lernte? Die Frage ist nicht in<br />

dieser Form beantwortbar. Man muss sich treffen, um zu beweisen, dass der öffentliche<br />

Schlüssel nur dir zuordenbar ist.<br />

Auf Informatikertreffen finden oft sogenannte KeySigningParties statt. Jeder Benutzer<br />

nimmt dazu einen Lichtbildausweis und seinen Fingerprint (Hash seines öffentlichen<br />

Schlüssels) mit. Computer dürfen auf keinen Fall mitgenommen werden, da sonst<br />

Passwörter ausspioniert werden könnten. Im Laufe der Party überprüfen die Teilnehmer,<br />

ob ihre aktuell verwendeten Schlüssel mit den Fingerprints der Besitzer überein stimmen.<br />

Typischerweise wird eine E-Mail geschickt, die kontrollieren soll, ob die angegebende E-<br />

mailadresse (am Keyserver) wirklich zur dieser Person gehört. Auf diese Weise wird der<br />

höchste Grad an Sicherheit gefordert. Das so entstehende ”Web of Trust” ermöglicht<br />

einen dezentralisierten Umgang mit Schlüsseln. Es gibt keine zentrale Stelle, die alle<br />

Schlüssel verifiziert. Sondern ich vertraue jedem, dem jemand vertraut, dem wiederum<br />

ich selbst vertraue. Wenn also Bob Alice vertraut und Alice Eve, dann vertraut Bob<br />

Eve.