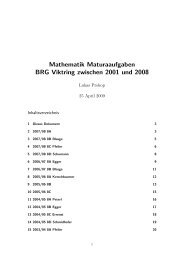

PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 90<br />

nicht so genial sind, wie Nerds gerne hätten. Es werden sogenannte Non-IT Attacken<br />

entwickelt. Es geht also überhaupt nicht darum den Schlüssel zu knacken, sondern ein<br />

Lieferwagen wird vor Alices Haus geparkt und bei jedem Tastenanschlag sendet Alice<br />

elektromagnetische Wellen aus. Diese Wellen können hochsensibel gemessen werden und<br />

damit weiß der Computer, was Alice getippt hat. Bei dieser Art handelt es sich um nichts<br />

weiter als einen elektronischen Lauschangriff.<br />

Eine andere Variante wäre Unterwanderung. Der Computer enthält bereits Software, die<br />

Tastenanschläge und gepflegte Kontakte aufzeichnet. Wenn Alice ihre geheime E-mail<br />

verschlüsselt, kennt das Programm die E-mail schon längst den Klartext. Alice schickt<br />

ihre E-mail hinaus und zugleich sendet das Programm die E-mail im Klartext an seinen<br />

Master. Die Verschlüsselung ist hier komplett sinnlos.<br />

Inwiefern spielt das Recht jetzt eine Rolle? War es eine gute Idee die Schlüsselgröße für<br />

USA-Exporte zu regulieren? War es eine gute Idee RSAs Mächtigkeit zu limitieren?<br />

Gegen Lauschangriff bietet der Handel Folien an, die in Wänden eingebettet elektromagnetische<br />

Strahlung um einen riesigen Faktor abschwächt und die Überwachung wird<br />

wesentlich schwieriger.<br />

Linux-Entwickler haben sie zusammengeschlossen und eine Linux-Distribution geschaffen,<br />

die keine Angriffsfläche bietet. Der Staat kann keine Software im Hintergrund laufen<br />

lassen. Das System ist abgeschottet und in einer Umgebung, die es nicht mehr verlassen<br />

kann.<br />

Man könnte an dieser Stelle argumentieren, dass 90% der Nutzer trotzdem weiterhin<br />

Windows gebrauchen werden und damit der Großteil der Nutzer (der Terroristen) abgedeckt<br />

werden kann. Falsch. . . weil in dem Moment, wo Terroristen eine Alternative<br />

sehen, die für sie einen Vorteil herbeiführt, werden sie die Alternative benutzen. Nur<br />

weil jemand