PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

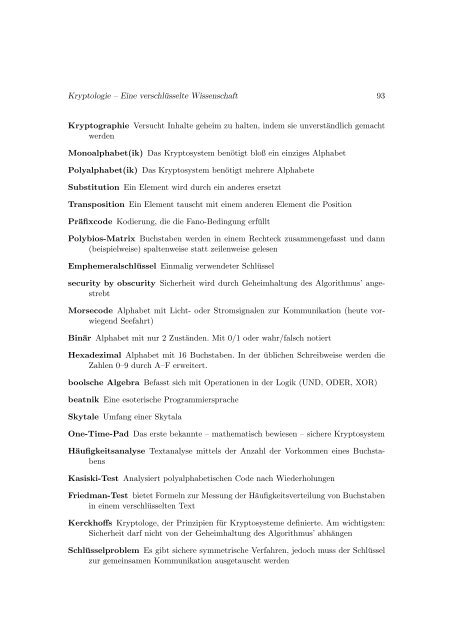

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 93<br />

Kryptographie Versucht Inhalte geheim zu halten, indem sie unverständlich gemacht<br />

werden<br />

Monoalphabet(ik) Das Kryptosystem benötigt bloß ein einziges Alphabet<br />

Polyalphabet(ik) Das Kryptosystem benötigt mehrere Alphabete<br />

Substitution Ein Element wird durch ein anderes ersetzt<br />

Transposition Ein Element tauscht mit einem anderen Element die Position<br />

Präfixcode Kodierung, die die Fano-Bedingung erfüllt<br />

Polybios-Matrix Buchstaben werden in einem Rechteck zusammengefasst und dann<br />

(beispielweise) spaltenweise statt zeilenweise gelesen<br />

Emphemeralschlüssel Einmalig verwendeter Schlüssel<br />

security by obscurity Sicherheit wird durch Geheimhaltung des Algorithmus’ angestrebt<br />

Morsecode Alphabet mit Licht- oder Stromsignalen zur Kommunikation (heute vorwiegend<br />

Seefahrt)<br />

Binär Alphabet mit nur 2 Zuständen. Mit 0/1 oder wahr/falsch notiert<br />

Hexadezimal Alphabet mit 16 Buchstaben. In der üblichen Schreibweise werden die<br />

Zahlen 0–9 durch A–F erweitert.<br />

boolsche Algebra Befasst sich mit Operationen in der Logik (UND, ODER, XOR)<br />

beatnik Eine esoterische Programmiersprache<br />

Skytale Umfang einer Skytala<br />

One-Time-Pad Das erste bekannte – mathematisch bewiesen – sichere Kryptosystem<br />

Häufigkeitsanalyse Textanalyse mittels der Anzahl der Vorkommen eines Buchstabens<br />

Kasiski-Test Analysiert polyalphabetischen Code nach Wiederholungen<br />

Friedman-Test bietet Formeln zur Messung der Häufigkeitsverteilung von Buchstaben<br />

in einem verschlüsselten Text<br />

Kerckhoffs Kryptologe, der Prinzipien für Kryptosysteme definierte. Am wichtigsten:<br />

Sicherheit darf nicht von der Geheimhaltung des Algorithmus’ abhängen<br />

Schlüsselproblem Es gibt sichere symmetrische Verfahren, jedoch muss der Schlüssel<br />

zur gemeinsamen Kommunikation ausgetauscht werden