PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

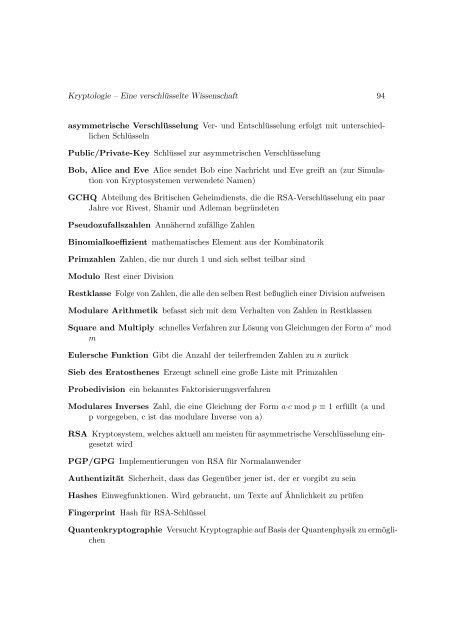

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 94<br />

asymmetrische Verschlüsselung Ver- und Entschlüsselung erfolgt mit unterschiedlichen<br />

Schlüsseln<br />

Public/Private-Key Schlüssel zur asymmetrischen Verschlüsselung<br />

Bob, Alice and Eve Alice sendet Bob eine Nachricht und Eve greift an (zur Simulation<br />

von Kryptosystemen verwendete Namen)<br />

GCHQ Abteilung des Britischen Geheimdiensts, die die RSA-Verschlüsselung ein paar<br />

Jahre vor Rivest, Shamir und Adleman begründeten<br />

Pseudozufallszahlen Annähernd zufällige Zahlen<br />

Binomialkoeffizient mathematisches Element aus der Kombinatorik<br />

Primzahlen Zahlen, die nur durch 1 und sich selbst teilbar sind<br />

Modulo Rest einer Division<br />

Restklasse Folge von Zahlen, die alle den selben Rest beßuglich einer Division aufweisen<br />

Modulare Arithmetik befasst sich mit dem Verhalten von Zahlen in Restklassen<br />

Square and Multiply schnelles Verfahren zur Lösung von Gleichungen der Form a c mod<br />

m<br />

Eulersche Funktion Gibt die Anzahl der teilerfremden Zahlen zu n zurück<br />

Sieb des Eratosthenes Erzeugt schnell eine große Liste mit Primzahlen<br />

Probedivision ein bekanntes Faktorisierungsverfahren<br />

Modulares Inverses Zahl, die eine Gleichung der Form a·c mod p ≡ 1 erfüllt (a und<br />

p vorgegeben, c ist das modulare Inverse von a)<br />

RSA Kryptosystem, welches aktuell am meisten für asymmetrische Verschlüsselung eingesetzt<br />

wird<br />

PGP/GPG Implementierungen von RSA für Normalanwender<br />

Authentizität Sicherheit, dass das Gegenüber jener ist, der er vorgibt zu sein<br />

Hashes Einwegfunktionen. Wird gebraucht, um Texte auf Ähnlichkeit zu prüfen<br />

Fingerprint Hash für RSA-Schlüssel<br />

Quantenkryptographie Versucht Kryptographie auf Basis der Quantenphysik zu ermöglichen