Download (5Mb) - oops/ - Oldenburger Online-Publikations-Server

Download (5Mb) - oops/ - Oldenburger Online-Publikations-Server

Download (5Mb) - oops/ - Oldenburger Online-Publikations-Server

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

84 Kontext-Modellierung<br />

Auf diesen Aspekt der Aggregation wird im Absatz 6.2.2 näher eingegangen. Im selben Abschnitt<br />

wird auch ein bedeutsames Konzept des Kontext-Modells vorgestellt: die Möglichkeit, erfasste Kontext-<br />

Informationen mit Metadaten zu versehen.<br />

Erfassung von Metadaten<br />

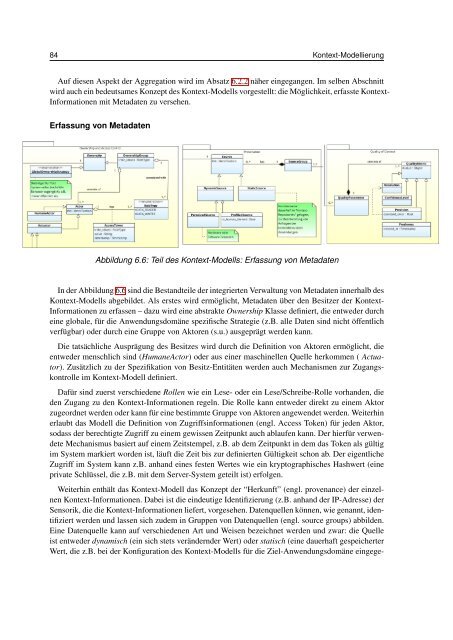

Abbildung 6.6: Teil des Kontext-Modells: Erfassung von Metadaten<br />

In der Abbildung 6.6 sind die Bestandteile der integrierten Verwaltung von Metadaten innerhalb des<br />

Kontext-Modells abgebildet. Als erstes wird ermöglicht, Metadaten über den Besitzer der Kontext-<br />

Informationen zu erfassen – dazu wird eine abstrakte Ownership Klasse definiert, die entweder durch<br />

eine globale, für die Anwendungsdomäne spezifische Strategie (z.B. alle Daten sind nicht öffentlich<br />

verfügbar) oder durch eine Gruppe von Aktoren (s.u.) ausgeprägt werden kann.<br />

Die tatsächliche Ausprägung des Besitzes wird durch die Definition von Aktoren ermöglicht, die<br />

entweder menschlich sind (HumaneActor) oder aus einer maschinellen Quelle herkommen ( Actuator).<br />

Zusätzlich zu der Spezifikation von Besitz-Entitäten werden auch Mechanismen zur Zugangskontrolle<br />

im Kontext-Modell definiert.<br />

Dafür sind zuerst verschiedene Rollen wie ein Lese- oder ein Lese/Schreibe-Rolle vorhanden, die<br />

den Zugang zu den Kontext-Informationen regeln. Die Rolle kann entweder direkt zu einem Aktor<br />

zugeordnet werden oder kann für eine bestimmte Gruppe von Aktoren angewendet werden. Weiterhin<br />

erlaubt das Modell die Definition von Zugriffsinformationen (engl. Access Token) für jeden Aktor,<br />

sodass der berechtigte Zugriff zu einem gewissen Zeitpunkt auch ablaufen kann. Der hierfür verwendete<br />

Mechanismus basiert auf einem Zeitstempel, z.B. ab dem Zeitpunkt in dem das Token als gültig<br />

im System markiert worden ist, läuft die Zeit bis zur definierten Gültigkeit schon ab. Der eigentliche<br />

Zugriff im System kann z.B. anhand eines festen Wertes wie ein kryptographisches Hashwert (eine<br />

private Schlüssel, die z.B. mit dem <strong>Server</strong>-System geteilt ist) erfolgen.<br />

Weiterhin enthält das Kontext-Modell das Konzept der “Herkunft” (engl. provenance) der einzelnen<br />

Kontext-Informationen. Dabei ist die eindeutige Identifizierung (z.B. anhand der IP-Adresse) der<br />

Sensorik, die die Kontext-Informationen liefert, vorgesehen. Datenquellen können, wie genannt, identifiziert<br />

werden und lassen sich zudem in Gruppen von Datenquellen (engl. source groups) abbilden.<br />

Eine Datenquelle kann auf verschiedenen Art und Weisen bezeichnet werden und zwar: die Quelle<br />

ist entweder dynamisch (ein sich stets verändernder Wert) oder statisch (eine dauerhaft gespeicherter<br />

Wert, die z.B. bei der Konfiguration des Kontext-Modells für die Ziel-Anwendungsdomäne eingege-