Innominate mGuard - Innominate Security Technologies AG

Innominate mGuard - Innominate Security Technologies AG

Innominate mGuard - Innominate Security Technologies AG

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

6.6 Menü Netzwerksicherheit (nicht blade Controller)<br />

6.6.1 Netzwerksicherheit Packet Filter<br />

Der <strong>mGuard</strong> beinhaltet eine Stateful Packet Inspection Firewall. Die Verbindungsdaten<br />

einer aktiven Verbindung werden in einer Datenbank erfasst (connection<br />

tracking). Dadurch sind Regeln nur für eine Richtung zu definieren,<br />

Daten aus der anderen Richtung einer Verbindung, und nur diese, werden automatisch<br />

durchgelassen. Ein Nebeneffekt ist, dass bestehende Verbindungen bei<br />

einer Umkonfiguration nicht abgebrochen werden, selbst wenn eine entsprechende<br />

neue Verbindung nicht mehr aufgebaut werden dürfte.<br />

Werkseitige Voreinstellung der Firewall:<br />

• Alle eingehenden Verbindungen werden abgewiesen (außer VPN).<br />

• Die Datenpakete aller ausgehenden Verbindungen werden durchgelassen.<br />

⌦VPN-Verbindungen unterliegen nicht den unter diesem Menüpunkt festgelegten<br />

Firewall-Regeln. Firewall-Regeln für jede einzelne VPN-Verbindung<br />

können Sie unter Menü VPN Verbindungen festlegen.<br />

⌦Sind mehrere Firewall-Regeln gesetzt, werden diese in der Reihenfolge der<br />

Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden<br />

wird. Diese wird dann angewandt. Sollten nachfolgend in der Regelliste weitere<br />

Regeln vorhanden sein, die auch passen würden, werden diese ignoriert.<br />

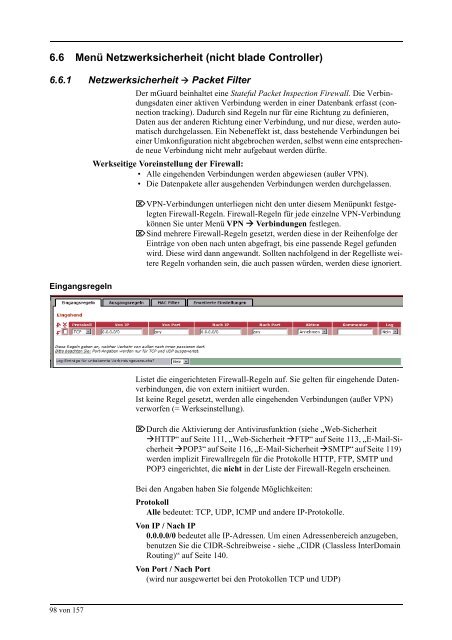

Eingangsregeln<br />

Listet die eingerichteten Firewall-Regeln auf. Sie gelten für eingehende Datenverbindungen,<br />

die von extern initiiert wurden.<br />

Ist keine Regel gesetzt, werden alle eingehenden Verbindungen (außer VPN)<br />

verworfen (= Werkseinstellung).<br />

⌦Durch die Aktivierung der Antivirusfunktion (siehe „Web-Sicherheit<br />

HTTP“ auf Seite 111, „Web-Sicherheit FTP“ auf Seite 113, „E-Mail-Sicherheit<br />

POP3“ auf Seite 116, „E-Mail-Sicherheit SMTP“ auf Seite 119)<br />

werden implizit Firewallregeln für die Protokolle HTTP, FTP, SMTP und<br />

POP3 eingerichtet, die nicht in der Liste der Firewall-Regeln erscheinen.<br />

Bei den Angaben haben Sie folgende Möglichkeiten:<br />

Protokoll<br />

Alle bedeutet: TCP, UDP, ICMP und andere IP-Protokolle.<br />

Von IP / Nach IP<br />

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressenbereich anzugeben,<br />

benutzen Sie die CIDR-Schreibweise - siehe „CIDR (Classless InterDomain<br />

Routing)“ auf Seite 140.<br />

Von Port / Nach Port<br />

(wird nur ausgewertet bei den Protokollen TCP und UDP)<br />

98 von 157