RSA og den heri anvendte matematiks historie - Institut for Natur ...

RSA og den heri anvendte matematiks historie - Institut for Natur ...

RSA og den heri anvendte matematiks historie - Institut for Natur ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

1.1 Privat-nøgle kryptering 3<br />

krypteringsprocessen, at <strong>den</strong>ne skal kunne beskrives ved en matematisk<br />

funktion <strong>og</strong> tilmed en funktion som har en omvendt (hvilket ikke gælder <strong>for</strong><br />

alle funktioner).<br />

Som man nok kan tænke sig til er Cæsar-kryptering en meget simpel<br />

metode til kryptering <strong>og</strong> et kryptosystem baseret på Cæsar-kryptering kan da<br />

<strong>og</strong>så <strong>for</strong>holdsvist let brydes. En helt oplagt metode til at bryde kryptosystemer<br />

baseret på substitutioner af b<strong>og</strong>staver, sådan som Cæsar-kryptering er, består<br />

i at <strong>for</strong>etage en frekvensanalyse af de indgående tegn – en metode udviklet<br />

af arabiske krypt<strong>og</strong>rafer i det 9. århundrede. I eksemplet oven<strong>for</strong> kan vi<br />

tælle frekvensen af de indgående tegn, altså antallet af gange de enkelte<br />

b<strong>og</strong>staver optræder, i kryptoteksten: WHUQLQJHUQH HU NDVWHW. En sådan<br />

frekvensoptælling kan derefter bruges til at komme med kvalificerede gæt på<br />

hvilke b<strong>og</strong>staver der er substitueret med hvilke andre. Eksempelvis bemærker<br />

vi at H optræder hele fem gange i kryptoteksten oven<strong>for</strong>. B<strong>og</strong>stavet E er det<br />

oftest <strong>for</strong>ekommende b<strong>og</strong>stav i det danske spr<strong>og</strong>, altså vil et kvalificeret gæt<br />

være at H er substitueret <strong>for</strong> E. Sådan kan man så <strong>for</strong>tsætte med at analysere<br />

<strong>og</strong> gætte sig frem <strong>og</strong> jo flere b<strong>og</strong>staver i kryptoteksten man får afkodet jo<br />

nemmere bliver det at gætte <strong>den</strong> samlede meddelelse. I tilfældet med Cæsarkryptering<br />

er det så ydermere nemt, idet substitutionerne er <strong>for</strong>etaget efter<br />

<strong>den</strong> samme faste regel. Har man således først fået øje på et mønster i <strong>den</strong><br />

krypterede besked <strong>og</strong> afkodet krypteringsfunktionen f står kryptosystemet<br />

<strong>for</strong> fald. Kryptosystemer som kan brydes ved hjælp af frekvensanalyser, sådan<br />

som Cæsar-kryptering kan, anses <strong>for</strong> at være blandt de allermest usikre<br />

kryptosystemer overhovedet. Men som <strong>historie</strong>n viser gik der en rum tid<br />

førend dette gik op <strong>for</strong> samtlige krypt<strong>og</strong>rafer, hvilket vi skal se lidt nærmere<br />

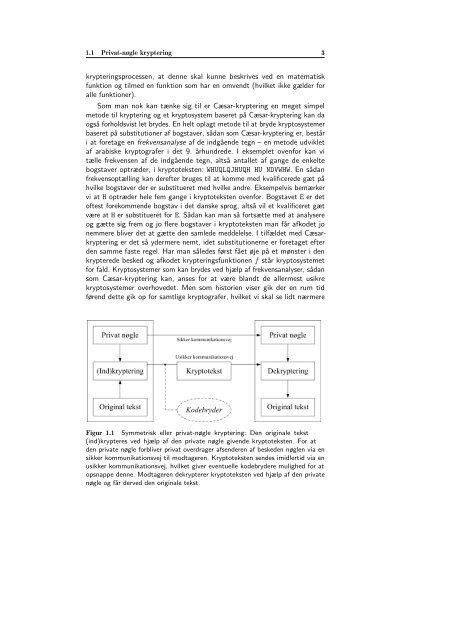

Figur 1.1 Symmetrisk eller privat-nøgle kryptering: Den originale tekst<br />

(ind)krypteres ved hjælp af <strong>den</strong> private nøgle givende kryptoteksten. For at<br />

<strong>den</strong> private nøgle <strong>for</strong>bliver privat overdrager afsenderen af beske<strong>den</strong> nøglen via en<br />

sikker kommunikationsvej til modtageren. Kryptoteksten sendes imidlertid via en<br />

usikker kommunikationsvej, hvilket giver eventuelle kodebrydere mulighed <strong>for</strong> at<br />

opsnappe <strong>den</strong>ne. Modtageren dekrypterer kryptoteksten ved hjælp af <strong>den</strong> private<br />

nøgle <strong>og</strong> får derved <strong>den</strong> originale tekst.