RSA og den heri anvendte matematiks historie - Institut for Natur ...

RSA og den heri anvendte matematiks historie - Institut for Natur ...

RSA og den heri anvendte matematiks historie - Institut for Natur ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

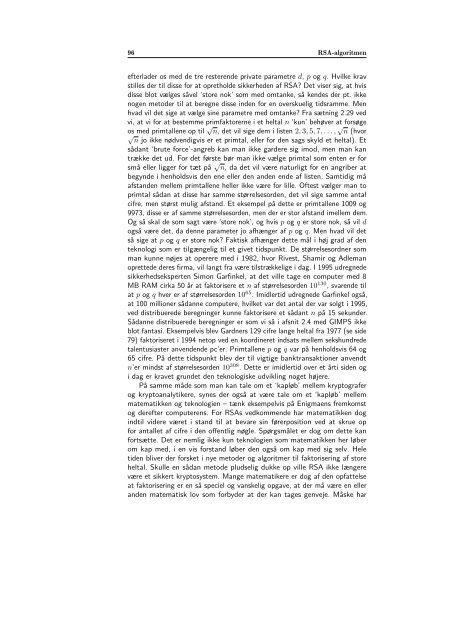

96 <strong>RSA</strong>-algoritmen<br />

efterlader os med de tre resterende private parametre d, p <strong>og</strong> q. Hvilke krav<br />

stilles der til disse <strong>for</strong> at opretholde sikkerhe<strong>den</strong> af <strong>RSA</strong>? Det viser sig, at hvis<br />

disse blot vælges såvel ‘store nok’ som med omtanke, så kendes der pt. ikke<br />

n<strong>og</strong>en metoder til at beregne disse in<strong>den</strong> <strong>for</strong> en overskuelig tidsramme. Men<br />

hvad vil det sige at vælge sine parametre med omtanke? Fra sætning 2.29 ved<br />

vi, at vi <strong>for</strong> at bestemme primfaktorerne i et heltal n ‘kun’ behøver at <strong>for</strong>søge<br />

os med primtallene op til √ n, det vil sige dem i listen 2, 3, 5, 7, . . . , √ n (hvor<br />

√ n jo ikke nødvendigvis er et primtal, eller <strong>for</strong> <strong>den</strong> sags skyld et heltal). Et<br />

sådant ‘brute <strong>for</strong>ce’-angreb kan man ikke gardere sig imod, men man kan<br />

trække det ud. For det første bør man ikke vælge primtal som enten er <strong>for</strong><br />

små eller ligger <strong>for</strong> tæt på √ n, da det vil være naturligt <strong>for</strong> en angriber at<br />

begynde i henholdsvis <strong>den</strong> ene eller <strong>den</strong> an<strong>den</strong> ende af listen. Samtidig må<br />

afstan<strong>den</strong> mellem primtallene heller ikke være <strong>for</strong> lille. Oftest vælger man to<br />

primtal sådan at disse har samme størrelsesor<strong>den</strong>, det vil sige samme antal<br />

cifre, men størst mulig afstand. Et eksempel på dette er primtallene 1009 <strong>og</strong><br />

9973, disse er af samme størrelsesor<strong>den</strong>, men der er stor afstand imellem dem.<br />

Og så skal de som sagt være ‘store nok’, <strong>og</strong> hvis p <strong>og</strong> q er store nok, så vil d<br />

<strong>og</strong>så være det, da <strong>den</strong>ne parameter jo afhænger af p <strong>og</strong> q. Men hvad vil det<br />

så sige at p <strong>og</strong> q er store nok? Faktisk afhænger dette mål i høj grad af <strong>den</strong><br />

teknol<strong>og</strong>i som er tilgængelig til et givet tidspunkt. De størrelsesordner som<br />

man kunne nøjes at operere med i 1982, hvor Rivest, Shamir <strong>og</strong> Adleman<br />

oprettede deres firma, vil langt fra være tilstrækkelige i dag. I 1995 udregnede<br />

sikkerhedseksperten Simon Garfinkel, at det ville tage en computer med 8<br />

MB RAM cirka 50 år at faktorisere et n af størrelsesor<strong>den</strong> 10 130 , svarende til<br />

at p <strong>og</strong> q hver er af størrelsesor<strong>den</strong> 10 65 . Imidlertid udregnede Garfinkel <strong>og</strong>så,<br />

at 100 millioner sådanne computere, hvilket var det antal der var solgt i 1995,<br />

ved distribuerede beregninger kunne faktorisere et sådant n på 15 sekunder.<br />

Sådanne distribuerede beregninger er som vi så i afsnit 2.4 med GIMPS ikke<br />

blot fantasi. Eksempelvis blev Gardners 129 cifre lange heltal fra 1977 (se side<br />

79) faktoriseret i 1994 netop ved en koordineret indsats mellem sekshundrede<br />

talentusiaster anven<strong>den</strong>de pc’er. Primtallene p <strong>og</strong> q var på henholdsvis 64 <strong>og</strong><br />

65 cifre. På dette tidspunkt blev der til vigtige banktransaktioner anvendt<br />

n’er mindst af størrelsesor<strong>den</strong> 10 308 . Dette er imidlertid over et årti si<strong>den</strong> <strong>og</strong><br />

i dag er kravet grundet <strong>den</strong> teknol<strong>og</strong>iske udvikling n<strong>og</strong>et højere.<br />

På samme måde som man kan tale om et ‘kapløb’ mellem krypt<strong>og</strong>rafer<br />

<strong>og</strong> kryptoanalytikere, synes der <strong>og</strong>så at være tale om et ‘kapløb’ mellem<br />

matematikken <strong>og</strong> teknol<strong>og</strong>ien – tænk eksempelvis på Enigmaens fremkomst<br />

<strong>og</strong> derefter computerens. For <strong>RSA</strong>s vedkommende har matematikken d<strong>og</strong><br />

indtil videre været i stand til at bevare sin førerposition ved at skrue op<br />

<strong>for</strong> antallet af cifre i <strong>den</strong> offentlig nøgle. Spørgsmålet er d<strong>og</strong> om dette kan<br />

<strong>for</strong>tsætte. Det er nemlig ikke kun teknol<strong>og</strong>ien som matematikken her løber<br />

om kap med, i en vis <strong>for</strong>stand løber <strong>den</strong> <strong>og</strong>så om kap med sig selv. Hele<br />

ti<strong>den</strong> bliver der <strong>for</strong>sket i nye metoder <strong>og</strong> algoritmer til faktorisering af store<br />

heltal. Skulle en sådan metode pludselig dukke op ville <strong>RSA</strong> ikke længere<br />

være et sikkert kryptosystem. Mange matematikere er d<strong>og</strong> af <strong>den</strong> opfattelse<br />

at faktorisering er en så speciel <strong>og</strong> vanskelig opgave, at der må være en eller<br />

an<strong>den</strong> matematisk lov som <strong>for</strong>byder at der kan tages genveje. Måske har