Handbuch zur Serverkonfiguration für ESX - VMware

Handbuch zur Serverkonfiguration für ESX - VMware

Handbuch zur Serverkonfiguration für ESX - VMware

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Kapitel 11 Sicherheit <strong>für</strong> <strong>ESX</strong>-Systeme<br />

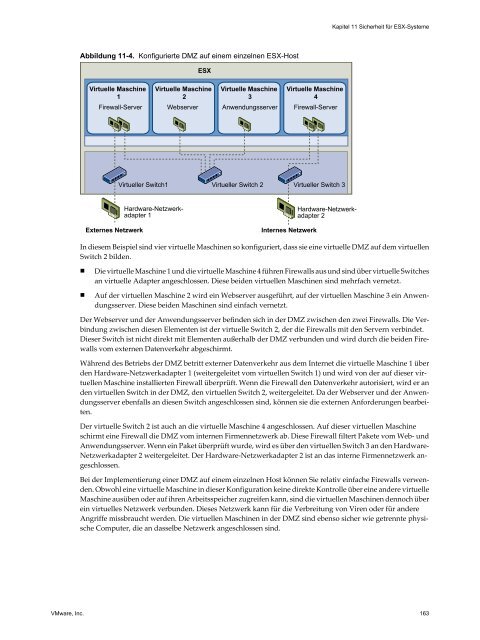

Abbildung 11-4. Konfigurierte DMZ auf einem einzelnen <strong>ESX</strong>-Host<br />

Virtuelle Maschine<br />

1<br />

<strong>ESX</strong><br />

Virtuelle Maschine<br />

2<br />

Virtuelle Maschine<br />

3<br />

Virtuelle Maschine<br />

4<br />

Firewall-Server Webserver Anwendungsserver Firewall-Server<br />

Virtueller Switch1 Virtueller Switch 2 Virtueller Switch 3<br />

Externes Netzwerk<br />

Hardware-Netzwerkadapter<br />

1<br />

Internes Netzwerk<br />

Hardware-Netzwerkadapter<br />

2<br />

In diesem Beispiel sind vier virtuelle Maschinen so konfiguriert, dass sie eine virtuelle DMZ auf dem virtuellen<br />

Switch 2 bilden.<br />

• Die virtuelle Maschine 1 und die virtuelle Maschine 4 führen Firewalls aus und sind über virtuelle Switches<br />

an virtuelle Adapter angeschlossen. Diese beiden virtuellen Maschinen sind mehrfach vernetzt.<br />

• Auf der virtuellen Maschine 2 wird ein Webserver ausgeführt, auf der virtuellen Maschine 3 ein Anwendungsserver.<br />

Diese beiden Maschinen sind einfach vernetzt.<br />

Der Webserver und der Anwendungsserver befinden sich in der DMZ zwischen den zwei Firewalls. Die Verbindung<br />

zwischen diesen Elementen ist der virtuelle Switch 2, der die Firewalls mit den Servern verbindet.<br />

Dieser Switch ist nicht direkt mit Elementen außerhalb der DMZ verbunden und wird durch die beiden Firewalls<br />

vom externen Datenverkehr abgeschirmt.<br />

Während des Betriebs der DMZ betritt externer Datenverkehr aus dem Internet die virtuelle Maschine 1 über<br />

den Hardware-Netzwerkadapter 1 (weitergeleitet vom virtuellen Switch 1) und wird von der auf dieser virtuellen<br />

Maschine installierten Firewall überprüft. Wenn die Firewall den Datenverkehr autorisiert, wird er an<br />

den virtuellen Switch in der DMZ, den virtuellen Switch 2, weitergeleitet. Da der Webserver und der Anwendungsserver<br />

ebenfalls an diesen Switch angeschlossen sind, können sie die externen Anforderungen bearbeiten.<br />

Der virtuelle Switch 2 ist auch an die virtuelle Maschine 4 angeschlossen. Auf dieser virtuellen Maschine<br />

schirmt eine Firewall die DMZ vom internen Firmennetzwerk ab. Diese Firewall filtert Pakete vom Web- und<br />

Anwendungsserver. Wenn ein Paket überprüft wurde, wird es über den virtuellen Switch 3 an den Hardware-<br />

Netzwerkadapter 2 weitergeleitet. Der Hardware-Netzwerkadapter 2 ist an das interne Firmennetzwerk angeschlossen.<br />

Bei der Implementierung einer DMZ auf einem einzelnen Host können Sie relativ einfache Firewalls verwenden.<br />

Obwohl eine virtuelle Maschine in dieser Konfiguration keine direkte Kontrolle über eine andere virtuelle<br />

Maschine ausüben oder auf ihren Arbeitsspeicher zugreifen kann, sind die virtuellen Maschinen dennoch über<br />

ein virtuelles Netzwerk verbunden. Dieses Netzwerk kann <strong>für</strong> die Verbreitung von Viren oder <strong>für</strong> andere<br />

Angriffe missbraucht werden. Die virtuellen Maschinen in der DMZ sind ebenso sicher wie getrennte physische<br />

Computer, die an dasselbe Netzwerk angeschlossen sind.<br />

<strong>VMware</strong>, Inc. 163