Handbuch zur Serverkonfiguration für ESX - VMware

Handbuch zur Serverkonfiguration für ESX - VMware

Handbuch zur Serverkonfiguration für ESX - VMware

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

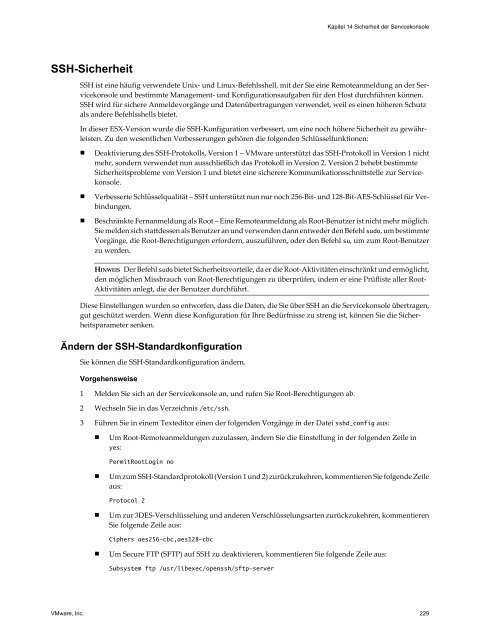

Kapitel 14 Sicherheit der Servicekonsole<br />

SSH-Sicherheit<br />

SSH ist eine häufig verwendete Unix- und Linux-Befehlsshell, mit der Sie eine Remoteanmeldung an der Servicekonsole<br />

und bestimmte Management- und Konfigurationsaufgaben <strong>für</strong> den Host durchführen können.<br />

SSH wird <strong>für</strong> sichere Anmeldevorgänge und Datenübertragungen verwendet, weil es einen höheren Schutz<br />

als andere Befehlsshells bietet.<br />

In dieser <strong>ESX</strong>-Version wurde die SSH-Konfiguration verbessert, um eine noch höhere Sicherheit zu gewährleisten.<br />

Zu den wesentlichen Verbesserungen gehören die folgenden Schlüsselfunktionen:<br />

• Deaktivierung des SSH-Protokolls, Version 1 – <strong>VMware</strong> unterstützt das SSH-Protokoll in Version 1 nicht<br />

mehr, sondern verwendet nun ausschließlich das Protokoll in Version 2. Version 2 behebt bestimmte<br />

Sicherheitsprobleme von Version 1 und bietet eine sicherere Kommunikationsschnittstelle <strong>zur</strong> Servicekonsole.<br />

• Verbesserte Schlüsselqualität – SSH unterstützt nun nur noch 256-Bit- und 128-Bit-AES-Schlüssel <strong>für</strong> Verbindungen.<br />

• Beschränkte Fernanmeldung als Root – Eine Remoteanmeldung als Root-Benutzer ist nicht mehr möglich.<br />

Sie melden sich stattdessen als Benutzer an und verwenden dann entweder den Befehl sudo, um bestimmte<br />

Vorgänge, die Root-Berechtigungen erfordern, auszuführen, oder den Befehl su, um zum Root-Benutzer<br />

zu werden.<br />

HINWEIS Der Befehl sudo bietet Sicherheitsvorteile, da er die Root-Aktivitäten einschränkt und ermöglicht,<br />

den möglichen Missbrauch von Root-Berechtigungen zu überprüfen, indem er eine Prüfliste aller Root-<br />

Aktivitäten anlegt, die der Benutzer durchführt.<br />

Diese Einstellungen wurden so entworfen, dass die Daten, die Sie über SSH an die Servicekonsole übertragen,<br />

gut geschützt werden. Wenn diese Konfiguration <strong>für</strong> Ihre Bedürfnisse zu streng ist, können Sie die Sicherheitsparameter<br />

senken.<br />

Ändern der SSH-Standardkonfiguration<br />

Sie können die SSH-Standardkonfiguration ändern.<br />

Vorgehensweise<br />

1 Melden Sie sich an der Servicekonsole an, und rufen Sie Root-Berechtigungen ab.<br />

2 Wechseln Sie in das Verzeichnis /etc/ssh.<br />

3 Führen Sie in einem Texteditor einen der folgenden Vorgänge in der Datei sshd_config aus:<br />

• Um Root-Remoteanmeldungen zuzulassen, ändern Sie die Einstellung in der folgenden Zeile in<br />

yes:<br />

PermitRootLogin no<br />

• Um zum SSH-Standardprotokoll (Version 1 und 2) <strong>zur</strong>ückzukehren, kommentieren Sie folgende Zeile<br />

aus:<br />

Protocol 2<br />

• Um <strong>zur</strong> 3DES-Verschlüsselung und anderen Verschlüsselungsarten <strong>zur</strong>ückzukehren, kommentieren<br />

Sie folgende Zeile aus:<br />

Ciphers aes256-cbc,aes128-cbc<br />

• Um Secure FTP (SFTP) auf SSH zu deaktivieren, kommentieren Sie folgende Zeile aus:<br />

Subsystem ftp /usr/libexec/openssh/sftp-server<br />

<strong>VMware</strong>, Inc. 229