CdB - Manual Del Cazador - Solo Texto A5 - Demonio Sonriente

CdB - Manual Del Cazador - Solo Texto A5 - Demonio Sonriente

CdB - Manual Del Cazador - Solo Texto A5 - Demonio Sonriente

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

eliminar un programa como hacen los programas de<br />

Ataque, los programas Corruptores lo que hacen es<br />

impedir que un programa ejecute una acción concreta.<br />

Uso del Programa: El programa requiere realizar<br />

una Acción No Opuesta de Computadora contra<br />

dificultad Normal para ser ejecutado (Buena si se<br />

ejecuta para que funcione de forma automatizada). Una<br />

vez ejecutado, para corromper a otro programa se<br />

realizan Acciones Opuestas de Computadora o<br />

Potencia (dependiendo de si el programa es manejado<br />

por una persona, una I.A. o si se trata de un Atacante<br />

automatizado que ataca a todo el que haga una acción<br />

concreta y predefinida al ejecutarlo) del corruptor<br />

contra la Computadora de la persona que controle al<br />

programa al que se corrompe o la Potencia del<br />

ordenador en el que el programa al que se corrompe<br />

está siendo ejecutado.<br />

Función: Los programas Corruptores atacan la<br />

capacidad de los programas para realizar acciones<br />

concretas. Es necesario indicarle al programa qué<br />

función del programa objetivo debe eliminar, aunque<br />

se debe hacer al ordenarle atacar. Por ejemplo, se<br />

puede impedir que un Monitor comunique que ha<br />

sucedido lo que ha sido programado para comunicar,<br />

que un Ataque Letal realice el ataque, que el Portal<br />

bloquee el paso si no se introduce una clave correcta,<br />

etc. Para lograr este efecto debe reducir la Resistencia<br />

del programa al que corrompe a 1 (o a 0 si solo tiene<br />

Resistencia 1). El programa al que se corrompe no es<br />

destruido, simplemente no puede realizar un tipo de<br />

acción. Corromper un programa no suele alertar a los<br />

controladores del sistema de lo que está sucediendo, a<br />

diferencia de los Ataques, que sí corren ese riesgo.<br />

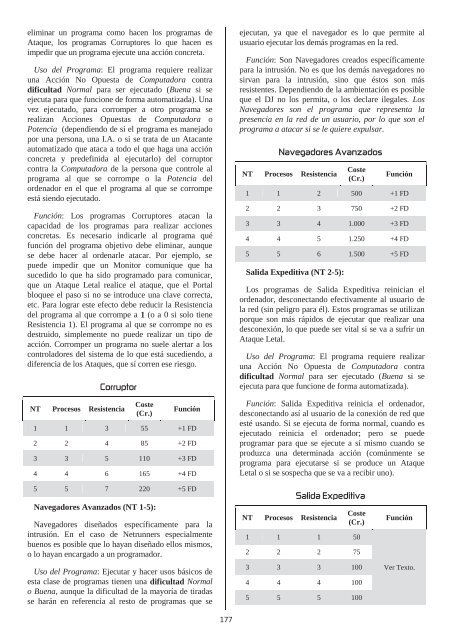

Corruptor<br />

NT Procesos Resistencia Coste<br />

(Cr.)<br />

Función<br />

1 1 3 55 +1 FD<br />

2 2 4 85 +2 FD<br />

3 3 5 110 +3 FD<br />

4 4 6 165 +4 FD<br />

5 5 7 220 +5 FD<br />

Navegadores Avanzados (NT 1-5):<br />

Navegadores diseñados específicamente para la<br />

intrusión. En el caso de Netrunners especialmente<br />

buenos es posible que lo hayan diseñado ellos mismos,<br />

o lo hayan encargado a un programador.<br />

Uso del Programa: Ejecutar y hacer usos básicos de<br />

esta clase de programas tienen una dificultad Normal<br />

o Buena, aunque la dificultad de la mayoría de tiradas<br />

se harán en referencia al resto de programas que se<br />

177<br />

ejecutan, ya que el navegador es lo que permite al<br />

usuario ejecutar los demás programas en la red.<br />

Función: Son Navegadores creados específicamente<br />

para la intrusión. No es que los demás navegadores no<br />

sirvan para la intrusión, sino que éstos son más<br />

resistentes. Dependiendo de la ambientación es posible<br />

que el DJ no los permita, o los declare ilegales. Los<br />

Navegadores son el programa que representa la<br />

presencia en la red de un usuario, por lo que son el<br />

programa a atacar si se le quiere expulsar.<br />

Navegadores Avanzados<br />

NT Procesos Resistencia Coste<br />

(Cr.)<br />

Función<br />

1 1 2 500 +1 FD<br />

2 2 3 750 +2 FD<br />

3 3 4 1.000 +3 FD<br />

4 4 5 1.250 +4 FD<br />

5 5 6 1.500 +5 FD<br />

Salida Expeditiva (NT 2-5):<br />

Los programas de Salida Expeditiva reinician el<br />

ordenador, desconectando efectivamente al usuario de<br />

la red (sin peligro para él). Estos programas se utilizan<br />

porque son más rápidos de ejecutar que realizar una<br />

desconexión, lo que puede ser vital si se va a sufrir un<br />

Ataque Letal.<br />

Uso del Programa: El programa requiere realizar<br />

una Acción No Opuesta de Computadora contra<br />

dificultad Normal para ser ejecutado (Buena si se<br />

ejecuta para que funcione de forma automatizada).<br />

Función: Salida Expeditiva reinicia el ordenador,<br />

desconectando así al usuario de la conexión de red que<br />

esté usando. Si se ejecuta de forma normal, cuando es<br />

ejecutado reinicia el ordenador; pero se puede<br />

programar para que se ejecute a sí mismo cuando se<br />

produzca una determinada acción (comúnmente se<br />

programa para ejecutarse si se produce un Ataque<br />

Letal o si se sospecha que se va a recibir uno).<br />

Salida Expeditiva<br />

NT Procesos Resistencia Coste<br />

(Cr.)<br />

1 1 1 50<br />

2 2 2 75<br />

3 3 3 100<br />

4 4 4 100<br />

5 5 5 100<br />

Función<br />

Ver <strong>Texto</strong>.