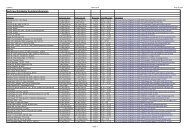

Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Report | Quantenkryptografie<br />

nenpaaren wird jede Änderung<br />

des einen Photons im selben<br />

Moment auch an dem anderen<br />

Photon wirksam. Die Zwei-Teilchen-Verfahren<br />

beruhen auf dem<br />

1991 von Artur Ekert vorgestellten<br />

E-91-Protokoll oder Weiterentwicklungen<br />

des BB84-Protokolls.<br />

Allen Konzepten gemeinsam<br />

ist, dass sie nach folgendem<br />

Schema ablaufen: Die Sendestation,<br />

nach kryptografischer Konvention<br />

„Alice“ genannt, schickt<br />

zufällig erzeugte Qubits an die<br />

Empfangsstation „Bob“. Bob<br />

misst zunächst den Zustand der<br />

Qubits. Damit erhält er eine zufällige<br />

Folge von Nullen und Einsen.<br />

Um aus diesem Rohschlüssel<br />

den später tatsächlich verwendeten<br />

Schlüssel generieren<br />

zu können, tauschen Sender<br />

und Empfänger im zweiten<br />

Schritt über den öffentlichen<br />

Kanal zusätzliche Informationen<br />

aus. Erst die Verknüpfung dieser<br />

Informationen mit den gesendeten<br />

beziehungsweise gemessenen<br />

Werten legt fest, welche der<br />

übertragenen Werte für den<br />

Schlüssel verwendet werden.<br />

Dieser steht also nicht schon vor<br />

dem Senden fest, sondern es<br />

entstehen zwei identische Versionen<br />

parallel bei Sender und<br />

Empfänger erst nach dem Auswerten<br />

der Übertragung.<br />

Zur Auswertung gehört auch,<br />

die gesamte Kommunikation auf<br />

dem klassischen Kanal zu authentifizieren,<br />

damit die beiden<br />

Parteien sicher sein können, dass<br />

sich niemand in ihre Unterhaltung<br />

eingeklinkt hat. Alice und<br />

Bob gleichen hierzu die mitprotokollierte<br />

Unterhaltung entweder<br />

fortlaufend oder am Ende<br />

miteinander ab. Die größtmögliche<br />

Sicherheit hierfür bietet die<br />

Unconditional secure message<br />

authentication (UMAC), die<br />

einen Schlüssel immer nur einmal<br />

benutzt. Lediglich vor dem<br />

allerersten Start eines QKD-Systems<br />

müssen beide Parteien einmal<br />

einen kleinen geheimen<br />

Schlüssel austauschen. Danach<br />

können sie für die Authentifizierung<br />

einen Teil der Quantenschlüssel<br />

benutzen.<br />

Die Besonderheit der Quantentechnik<br />

gegenüber anderen<br />

Verfahren offenbart sich erst im<br />

letzten Schritt, bei dem Alice<br />

und Bob gemeinsam die Fehlerrate<br />

bestimmen: Um die Schlüsselübertragung<br />

abzuhören, müsste<br />

die Lauscherin „Eve“ alle übertragenen<br />

Qubits genauso wie<br />

Sender (Alice)<br />

Bob messen. Jede Messung<br />

eines Quantenzustands hinterlässt<br />

aber Spuren. Fängt Eve<br />

kurzerhand alle Quantenzustände<br />

ab, muss sie daher, damit der<br />

Angriff nicht sofort auffliegt, ihrerseits<br />

neue Qubits mit den gemessenen<br />

Werten erzeugen und<br />

an Bob weiterschicken. Das<br />

reicht aber nicht, damit das Abhören<br />

des Quantenkanals wirklich<br />

unentdeckt bleibt, denn die<br />

Protokolle sind so konzipiert,<br />

dass die Messungen auch eine<br />

Zufallskomponente enthalten.<br />

Diese bewirkt, dass sich die Fehlerrate<br />

bei einer Schlüsselerzeugung<br />

durch die Messungen<br />

eines Angreifers erhöht, woraus<br />

Alice und Bob das Abhören erkennen<br />

können. Da die beiden<br />

einen abgehörten Schlüssel natürlich<br />

nicht verwenden, ist dieser<br />

auch für Eve wertlos. Anders<br />

als bei herkömmlichen Bits kann<br />

Eve die ihr unbekannten Quantenzustände<br />

aber auch nicht einfach<br />

kopieren, um sie parallel zu<br />

Bob zu messen, da sie durch das<br />

Kopieren ebenfalls zwangsläufig<br />

in Original und Kopie Fehler erzeugt,<br />

die von Alice und Bob als<br />

Abhörversuch erkannt werden.<br />

Symmetrie ohne<br />

Achillesferse<br />

Im Kern beruht diese theoretische<br />

Unmöglichkeit, die Schlüsselerzeugung<br />

entlang der Übertragungsstrecke<br />

abzuhören, ohne<br />

dass es bemerkt wird, weder<br />

auf einem komplizierten Algorithmus<br />

noch auf geschickter Tarnung<br />

oder der Verlässlichkeit<br />

eines Kuriers, sondern allein auf<br />

quantenphysikalischen Grundprinzipien.<br />

Alle informationstheoretisch<br />

notwendigen Bedingungen<br />

technisch tatsächlich umzusetzen<br />

ist nicht einfach. Gelingt<br />

dies jedoch, so erhält man eine<br />

naturgegebene Absicherung der<br />

Strecke, die mit noch so sicherer<br />

klassischer Kryptografie prinzipiell<br />

nicht zu erreichen ist. Die<br />

quantenkryptografische Verbindung (QKD-Link)<br />

öffentlicher Kanal<br />

(Internet)<br />

Quantenkanal<br />

Für eine quantenmechanische Schlüsselverteilung benötigt<br />

man einen Quantenkanal, über den die meisten Systeme<br />

schwache Laserpulse verschicken, und eine Internetverbindung.<br />

Zapft ein Spion den Quantenkanal an, verrät ihn seine Messung.<br />

QKD ist das einzige Verfahren, bei<br />

dem man nach der Schlüsselverteilung<br />

sicher weiß, ob jemand<br />

diese belauscht hat.<br />

So bemerkenswert diese Eigenschaften<br />

der QKD auch sind,<br />

reicht eine absolut sichere Schlüsselverteilung<br />

alleine für eine Anwendung<br />

natürlich noch nicht<br />

aus. Erst wenn man die QKD mit<br />

einem – sinnvollerweise ebenfalls<br />

hochsicheren – Verschlüsselungsverfahren<br />

kombiniert, erhält man<br />

ein Kryptosystem, mit dem man<br />

tatsächlich auch verschlüsselt<br />

kommunizieren kann.<br />

Die größtmögliche Sicherheit<br />

dafür bietet die Verschlüsselung<br />

mit One-Time-Pads. Informationstheoretisch<br />

gilt dies als einziges<br />

Verfahren als absolut sicher<br />

– vorausgesetzt, die Zahlenfolge<br />

des Schlüssels ist rein zufällig, der<br />

Schlüssel wird nur einmal benutzt<br />

und er ist nicht ausgespäht<br />

worden. Da es sich hierbei um<br />

ein symmetrisches Verschlüsselungsverfahren<br />

handelt, bei dem<br />

Sender und Empfänger ein und<br />

denselben Schlüssel zum Verund<br />

Entschlüsseln verwenden,<br />

hat dieses Verfahren eine Achillesferse:<br />

Man braucht laufend<br />

Original<br />

Alices Schlüssel<br />

bitweises<br />

XOR<br />

neue Schlüssel, die das Verfahren<br />

selbst aber nicht liefert.<br />

Meist erzeugt man diese mit<br />

einem Diffie-Hellman-Schlüsselaustauschverfahren,<br />

das selbst<br />

ebenso wie die asymmetrischen<br />

Public-Key-Verfahren keinen gemeinsamen<br />

Schlüssel austauschen<br />

muss. Die Sicherheit dieser<br />

Verfahren beruht jedoch darauf,<br />

dass sie auf mathematischen Problemen<br />

aufbauen, für die bislang<br />

keine Lösung bekannt ist oder<br />

für deren Lösung der Rechenaufwand<br />

praktisch nicht leistbar ist.<br />

Damit bieten sie eine sehr hohe,<br />

aber eben keine absolute Sicherheit.<br />

Grundsätzlich kann man<br />

nicht ausschließen, dass doch ein<br />

Lösungsweg gefunden wird, der<br />

das Verfahren mit einem Schlag<br />

unbrauchbar macht – auch wenn<br />

dies die letzten Jahrzehnte nicht<br />

der Fall war.<br />

Einen informationstheoretisch<br />

vollständig sicheren Informationsaustausch<br />

kann man<br />

daher nur erreichen, wenn man<br />

One-Time-Pads für die Verschlüsselung<br />

der Nachrichten<br />

benutzt und die dafür laufend<br />

notwendigen neuen Schlüssel<br />

mit einem QKD-Verfahren er-<br />

Quantenkryptografiegeräte<br />

Quantenkryptografiegeräte<br />

Lauscher (Eve)<br />

Empfänger (Bob)<br />

verschlüsselt<br />

Bobs Schlüssel<br />

bitweises<br />

XOR<br />

entschlüsselt<br />

Mit den abhörsicher erzeugten Quantenschlüsseln können<br />

Sender und Empfänger per One Time Pad sicher verschlüsselte<br />

Informationen auch garantiert sicher austauschen. Das Beispiel<br />

illustriert einen Transfer im Jahr 2000 über das erste System,<br />

das mit verschränkten Photonen arbeitete.<br />

c’t 2009, Heft 2<br />

©<br />

Copyright by Heise Zeitschriften Verlag GmbH & Co. KG. Veröffentlichung und Vervielfältigung nur mit Genehmigung des Heise Zeitschriften Verlags.<br />

67