Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Praxis | Sicherheit: Passwörter<br />

wichtigere Dienste erlangen<br />

könnte, selbst wenn ihm das vereinfachte<br />

Grundpasswort in die<br />

Hände fällt und er das Passwortsystem<br />

durchschauen kann. Ein<br />

solcher Einbruch von Konto zu<br />

Konto nennt sich Klassenbruch<br />

(class break) und ist auch der<br />

Grund dafür, dass man grundsätzlich<br />

nicht überall dasselbe<br />

Passwort verwenden sollte.<br />

Sicher unterwegs<br />

Selbst das beste Passwort nützt<br />

nichts, wenn man es unverschlüsselt<br />

durch die Gegend<br />

schickt und es beispielsweise<br />

beim WLAN-Surfen im Café alle<br />

Leute in Reichweite mitlauschen<br />

(sniffen) können. Bei<br />

Web-Diensten, die sich per<br />

Browser bedienen lassen, gibt<br />

es leider kein verlässliches Anzeichen<br />

dafür, dass die Anmeldedaten<br />

verschlüsselt zum Server<br />

wandern. Einigermaßen sicher<br />

kann man sich dessen sein,<br />

wenn sowohl die Adresse der<br />

Eingabeseite als auch der Folgeseite<br />

nach der Anmeldung mit<br />

https:// beginnt.<br />

Gelegentlich ist aber auch ausschließlich<br />

die Passwortübertragung<br />

verschlüsselt. Manche Provider<br />

bieten dafür eine spezielle<br />

Option, die man vor der Eingabe<br />

anklicken muss. Im Zweifel hilft<br />

nur, beim Support des Anbieters<br />

nachzufragen oder in die Online-<br />

Doku zu schauen. Wenn es keine<br />

Verschlüsselung gibt, sollte man<br />

zu der einfachen Variante des<br />

konstanten Passwortteils greifen.<br />

Auch sollte man solche Dienste<br />

nicht über ein unverschlüsseltes<br />

WLAN verwenden.<br />

Auch die meisten Spezialprogramme<br />

für E-Mail wie Outlook<br />

Express und Thunderbird sowie<br />

eine Reihe von Chat-Programmen<br />

unterstützen Verbindungsverschlüsselung.<br />

Allerdings ist<br />

sie in der Regel nicht standardmäßig<br />

aktiviert. Die zugehörige<br />

Option findet sich üblicherweise<br />

in den Verbindungs- oder Server-Einstellungen.<br />

In Outlook Express<br />

klicken Sie dazu im Menü<br />

„Extras“ auf „Konten“, wählen die<br />

Kontobezeichnung aus der Liste<br />

und klicken auf „Einstellungen“.<br />

Die Verschlüsselungsoptionen<br />

finden Sie auf dem Reiter „Erweitert“.<br />

Bedenken Sie, dass Sie sowohl<br />

die Einstellungen für den<br />

Eingangs- als auch Ausgangs-<br />

Server anpassen müssen. Bei<br />

Thunderbird findet sich die Liste<br />

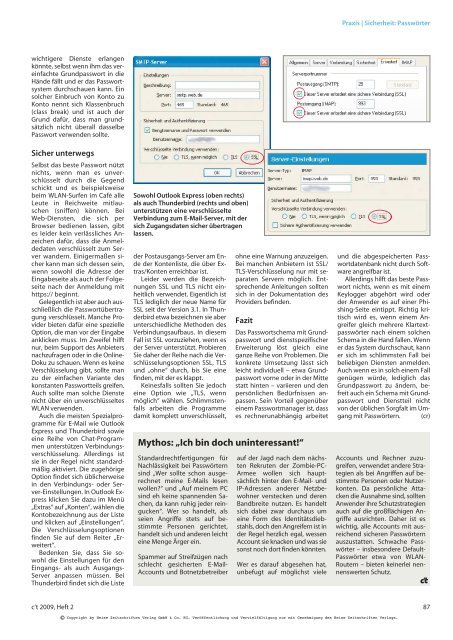

Sowohl Outlook Express (oben rechts)<br />

als auch Thunderbird (rechts und oben)<br />

unterstützen eine verschlüsselte<br />

Verbindung zum E-Mail-Server, mit der<br />

sich Zugangsdaten sicher übertragen<br />

lassen.<br />

der Postausgangs-Server am Ende<br />

der Kontenliste, die über Extras/Konten<br />

erreichbar ist.<br />

Leider werden die Bezeichnungen<br />

SSL und TLS nicht einheitlich<br />

verwendet. Eigentlich ist<br />

TLS lediglich der neue Name für<br />

SSL seit der Version 3.1. In Thunderbird<br />

etwa bezeichnen sie aber<br />

unterschiedliche Methoden des<br />

Verbindungsaufbaus. In diesem<br />

Fall ist SSL vorzuziehen, wenn es<br />

der Server unterstützt. Probieren<br />

Sie daher der Reihe nach die Verschlüsselungsoptionen<br />

SSL, TLS<br />

und „ohne“ durch, bis Sie eine<br />

finden, mit der es klappt.<br />

Keinesfalls sollten Sie jedoch<br />

eine Option wie „TLS, wenn<br />

möglich“ wählen. Schlimmstenfalls<br />

arbeiten die Programme<br />

damit komplett unverschlüsselt,<br />

ohne eine Warnung anzuzeigen.<br />

Bei manchen Anbietern ist SSL/<br />

TLS-Verschlüsselung nur mit separaten<br />

Servern möglich. Entsprechende<br />

Anleitungen sollten<br />

sich in der Dokumentation des<br />

Providers befinden.<br />

Fazit<br />

Das Passwortschema mit Grundpasswort<br />

und dienstspezifischer<br />

Erweiterung löst gleich eine<br />

ganze Reihe von Problemen. Die<br />

konkrete Umsetzung lässt sich<br />

leicht individuell – etwa Grundpasswort<br />

vorne oder in der Mitte<br />

statt hinten – variieren und den<br />

persönlichen Bedürfnissen anpassen.<br />

Sein Vorteil gegenüber<br />

einem Passwortmanager ist, dass<br />

es rechnerunabhängig arbeitet<br />

Mythos: „Ich bin doch uninteressant!“<br />

Standardrechtfertigungen für<br />

Nachlässigkeit bei Passwörtern<br />

sind „Wer sollte schon ausgerechnet<br />

meine E-Mails lesen<br />

wollen?“ und „Auf meinem PC<br />

sind eh keine spannenden Sachen,<br />

da kann ruhig jeder reingucken“.<br />

Wer so handelt, als<br />

seien Angriffe stets auf bestimmte<br />

Personen gerichtet,<br />

handelt sich und anderen leicht<br />

eine Menge Ärger ein.<br />

Spammer auf Streifzügen nach<br />

schlecht gesicherten E-Mail-<br />

Accounts und Botnetzbetreiber<br />

auf der Jagd nach dem nächsten<br />

Rekruten der Zombie-PC-<br />

Armee wollen sich hauptsächlich<br />

hinter den E-Mail- und<br />

IP-Adressen anderer Netzbewohner<br />

verstecken und deren<br />

Bandbreite nutzen. Es handelt<br />

sich dabei zwar durchaus um<br />

eine Form des Identitätsdiebstahls,<br />

doch den Angreifern ist in<br />

der Regel herzlich egal, wessen<br />

Account sie knacken und was sie<br />

sonst noch dort finden könnten.<br />

Wer es darauf abgesehen hat,<br />

unbefugt auf möglichst viele<br />

und die abgespeicherten Passwortdatenbank<br />

nicht durch Software<br />

angreifbar ist.<br />

Allerdings hilft das beste Passwort<br />

nichts, wenn es mit einem<br />

Keylogger abgehört wird oder<br />

der Anwender es auf einer Phishing-Seite<br />

eintippt. Richtig kritisch<br />

wird es, wenn einem Angreifer<br />

gleich mehrere Klartextpasswörter<br />

nach einem solchen<br />

Schema in die Hand fallen. Wenn<br />

er das System durchschaut, kann<br />

er sich im schlimmsten Fall bei<br />

beliebigen Diensten anmelden.<br />

Auch wenn es in solch einem Fall<br />

genügen würde, lediglich das<br />

Grundpasswort zu ändern, befreit<br />

auch ein Schema mit Grundpasswort<br />

und Dienstteil nicht<br />

von der üblichen Sorgfalt im Umgang<br />

mit Passwörtern. (cr)<br />

Accounts und Rechner zuzugreifen,<br />

verwendet andere Strategien<br />

als bei Angriffen auf bestimmte<br />

Personen oder Nutzerkonten.<br />

Da persönliche Attacken<br />

die Ausnahme sind, sollten<br />

Anwender ihre Schutzstrategien<br />

auch auf die großflächigen Angriffe<br />

ausrichten. Daher ist es<br />

wichtig, alle Accounts mit ausreichend<br />

sicheren Passwörtern<br />

auszustatten. Schwache Passwörter<br />

– insbesondere Default-<br />

Passwörter etwa von WLAN-<br />

Routern – bieten keinerlei nennenswerten<br />

Schutz.<br />

c<br />

c’t 2009, Heft 2<br />

©<br />

Copyright by Heise Zeitschriften Verlag GmbH & Co. KG. Veröffentlichung und Vervielfältigung nur mit Genehmigung des Heise Zeitschriften Verlags.<br />

87