Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

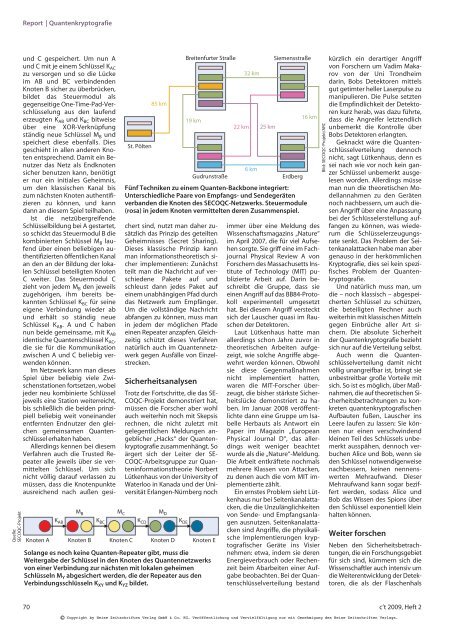

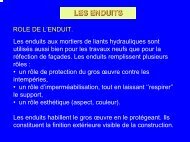

Report | Quantenkryptografie<br />

Quelle:<br />

SECOQC-Projekt<br />

St. Pölten<br />

85 km<br />

M B M C M D<br />

und C gespeichert. Um nun A<br />

und C mit je einem Schlüssel K AC<br />

zu versorgen und so die Lücke<br />

im AB und BC verbindenden<br />

Knoten B sicher zu überbrücken,<br />

bildet das Steuermodul als<br />

gegenseitige One-Time-Pad-Verschlüsselung<br />

aus den laufend<br />

erzeugten K AB und K BC bitweise<br />

über eine XOR-Verknüpfung<br />

ständig neue Schlüssel M B und<br />

speichert diese ebenfalls. Dies<br />

geschieht in allen anderen Knoten<br />

entsprechend. Damit ein Benutzer<br />

das Netz als Endknoten<br />

sicher benutzen kann, benötigt<br />

er nur ein initiales Geheimnis,<br />

um den klassischen Kanal bis<br />

zum nächsten Knoten authentifizieren<br />

zu können, und kann<br />

dann an diesem Spiel teilhaben.<br />

Ist die netzübergreifende<br />

Schlüsselbildung bei A gestartet,<br />

so schickt das Steuermodul B die<br />

kombinierten Schlüssel M B laufend<br />

über einen beliebigen authentifizierten<br />

öffentlichen Kanal<br />

an den an der Bildung der lokalen<br />

Schlüssel beteiligten Knoten<br />

C weiter. Das Steuermodul C<br />

zieht von jedem M B den jeweils<br />

zugehörigen, ihm bereits bekannten<br />

Schlüssel K BC für seine<br />

eigene Verbindung wieder ab<br />

und erhält so ständig neue<br />

Schlüssel K AB . A und C haben<br />

nun beide gemeinsame, mit K AB<br />

identische Quantenschlüssel K AC ,<br />

die sie für die Kommunikation<br />

zwischen A und C beliebig verwenden<br />

können.<br />

Im Netzwerk kann man dieses<br />

Spiel über beliebig viele Zwischenstationen<br />

fortsetzen, wobei<br />

jeder neu kombinierte Schlüssel<br />

jeweils eine Station weiterreicht,<br />

bis schließlich die beiden prinzipiell<br />

beliebig weit voneinander<br />

entfernten Endnutzer den gleichen<br />

gemeinsamen Quantenschlüssel<br />

erhalten haben.<br />

Allerdings kennen bei diesem<br />

Verfahren auch die Trusted Repeater<br />

alle jeweils über sie vermittelten<br />

Schlüssel. Um sich<br />

nicht völlig darauf verlassen zu<br />

müssen, dass die Knotenpunkte<br />

ausreichend nach außen gesichert<br />

sind, nutzt man daher zusätzlich<br />

das Prinzip des geteilten<br />

Geheimnisses (Secret Sharing).<br />

Dieses klassische Prinzip kann<br />

man informationstheoretisch sicher<br />

implementieren: Zunächst<br />

teilt man die Nachricht auf verschiedene<br />

Pakete auf und<br />

schleust dann jedes Paket auf<br />

einem unabhängigen Pfad durch<br />

das Netzwerk zum Empfänger.<br />

Um die vollständige Nachricht<br />

abfangen zu können, muss man<br />

in jedem der möglichen Pfade<br />

einen Repeater anzapfen. Gleichzeitig<br />

schützt dieses Verfahren<br />

natürlich auch im Quantennetzwerk<br />

gegen Ausfälle von Einzelstrecken.<br />

Sicherheitsanalysen<br />

Trotz der Fortschritte, die das SE-<br />

COQC-Projekt demonstriert hat,<br />

müssen die Forscher aber wohl<br />

auch weiterhin noch mit Skepsis<br />

rechnen, die nicht zuletzt mit<br />

gelegentlichen Meldungen angeblicher<br />

„Hacks“ der Quantenkryptografie<br />

zusammenhängt. So<br />

ärgert sich der Leiter der SE-<br />

COQC-Arbeitsgruppe zur Quanteninformationstheorie<br />

Norbert<br />

Lütkenhaus von der University of<br />

Waterloo in Kanada und der Universität<br />

Erlangen-Nürnberg noch<br />

K AB K BC K CD K DE<br />

Breitenfurter Straße<br />

19 km<br />

Gudrunstraße<br />

Knoten A Knoten B Knoten C Knoten D Knoten E<br />

Solange es noch keine Quanten-Repeater gibt, muss die<br />

Weitergabe der Schlüssel in den Knoten des Quantennetzwerks<br />

von einer Verbindung zur nächsten mit lokalen geheimen<br />

Schlüsseln M Y abgesichert werden, die der Repeater aus den<br />

Verbindungsschlüsseln K XY und K YZ bildet.<br />

22 km<br />

32 km<br />

6 km<br />

25 km<br />

Siemensstraße<br />

Erdberg<br />

Fünf Techniken zu einem Quanten-Backbone integriert:<br />

Unterschiedliche Paare von Empfangs- und Sendegeräten<br />

verbanden die Knoten des SECOQC-Netzwerks. Steuermodule<br />

(rosa) in jedem Knoten vermittelten deren Zusammenspiel.<br />

16 km<br />

immer über eine Meldung des<br />

Wissenschaftsmagazins „Nature“<br />

im April 2007, die für viel Aufsehen<br />

sorgte. Sie griff eine im Fachjournal<br />

Physical Review A von<br />

Forschern des Massachusetts Institute<br />

of Technology (MIT) publizierte<br />

Arbeit auf. Darin beschreibt<br />

die Gruppe, dass sie<br />

einen Angriff auf das BB84-Protokoll<br />

experimentell umgesetzt<br />

hat. Bei diesem Angriff versteckt<br />

sich der Lauscher quasi im Rauschen<br />

der Detektoren.<br />

Laut Lütkenhaus hatte man<br />

allerdings schon Jahre zuvor in<br />

theoretischen Arbeiten aufgezeigt,<br />

wie solche Angriffe abgewehrt<br />

werden können. Obwohl<br />

sie diese Gegenmaßnahmen<br />

nicht implementiert hatten,<br />

waren die MIT-Forscher überzeugt,<br />

die bisher stärkste Sicherheitslücke<br />

demonstriert zu haben.<br />

Im Januar 2008 veröffentlichte<br />

dann eine Gruppe um Isabelle<br />

Herbauts als Antwort ein<br />

Paper im Magazin „European<br />

Physical Journal D“, das allerdings<br />

weit weniger beachtet<br />

wurde als die „Nature“-Meldung.<br />

Die Arbeit entkräftete nochmals<br />

mehrere Klassen von Attacken,<br />

zu denen auch die vom MIT implementierte<br />

zählt.<br />

Ein ernstes Problem sieht Lütkenhaus<br />

nur bei Seitenkanalattacken,<br />

die die Unzulänglichkeiten<br />

von Sende- und Empfangsanlagen<br />

ausnutzen. Seitenkanalattacken<br />

sind Angriffe, die physikalische<br />

Implementierungen kryptografischer<br />

Geräte ins Visier<br />

nehmen: etwa, indem sie deren<br />

Energieverbrauch oder Rechenzeit<br />

beim Abarbeiten einer Aufgabe<br />

beobachten. Bei der Quantenschlüsselverteilung<br />

bestand<br />

Bild: SECOQC-Projekt/ARC<br />

kürzlich ein derartiger Angriff<br />

von Forschern um Vadim Makarov<br />

von der Uni Trondheim<br />

darin, Bobs Detektoren mittels<br />

gut getimter heller Laserpulse zu<br />

manipulieren. Die Pulse setzten<br />

die Empfindlichkeit der Detektoren<br />

kurz herab, was dazu führte,<br />

dass die Angreifer letztendlich<br />

unbemerkt die Kontrolle über<br />

Bobs Detektoren erlangten.<br />

Geknackt wäre die Quantenschlüsselverteilung<br />

dennoch<br />

nicht, sagt Lütkenhaus, denn es<br />

sei nach wie vor noch kein ganzer<br />

Schlüssel unbemerkt ausgelesen<br />

worden. Allerdings müsse<br />

man nun die theoretischen Modellannahmen<br />

zu den Geräten<br />

noch nachbessern, um auch diesen<br />

Angriff über eine Anpassung<br />

bei der Schlüsselerstellung auffangen<br />

zu können, was wiederum<br />

die Schlüsselerzeugungsrate<br />

senkt. Das Problem der Seitenkanalattacken<br />

habe man aber<br />

genauso in der herkömmlichen<br />

Kryptografie, dies sei kein spezifisches<br />

Problem der Quantenkryptografie.<br />

Und natürlich muss man, um<br />

die – noch klassisch – abgespeicherten<br />

Schlüssel zu schützen,<br />

die beteiligten Rechner auch<br />

weiterhin mit klassischen Mitteln<br />

gegen Einbrüche aller Art sichern.<br />

Die absolute Sicherheit<br />

der Quantenkryptografie bezieht<br />

sich nur auf die Verteilung selbst.<br />

Auch wenn die Quantenschlüsselverteilung<br />

damit nicht<br />

völlig unangreifbar ist, bringt sie<br />

unbestreitbar große Vorteile mit<br />

sich. So ist es möglich, über Maßnahmen,<br />

die auf theoretischen Sicherheitsbetrachtungen<br />

zu konkreten<br />

quantenkryptografischen<br />

Aufbauten fußen, Lauscher ins<br />

Leere laufen zu lassen: Sie können<br />

nur einen verschwindend<br />

kleinen Teil des Schlüssels unbemerkt<br />

ausspähen, dennoch verbuchen<br />

Alice und Bob, wenn sie<br />

den Schlüssel notwendigerweise<br />

nachbessern, keinen nennenswerten<br />

Mehraufwand. Dieser<br />

Mehraufwand kann sogar beziffert<br />

werden, sodass Alice und<br />

Bob das Wissen des Spions über<br />

den Schlüssel exponentiell klein<br />

halten können.<br />

Weiter forschen<br />

Neben den Sicherheitsbetrachtungen,<br />

die ein Forschungsgebiet<br />

für sich sind, kümmern sich die<br />

Wissenschaftler auch intensiv um<br />

die Weiterentwicklung der Detektoren,<br />

die als der Flaschenhals<br />

70 c’t 2009, Heft 2<br />

©<br />

Copyright by Heise Zeitschriften Verlag GmbH & Co. KG. Veröffentlichung und Vervielfältigung nur mit Genehmigung des Heise Zeitschriften Verlags.