Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Kompakte Notebooks Kompakte Notebooks - Wuala

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Praxis | Sicherheit: Windows abschotten<br />

sind aber die meisten Anwender<br />

mit den oftmals kryptischen<br />

Nachfragen der Produkte während<br />

der Lernphase und des späteren<br />

Betriebs überfordert. Dies<br />

führt dazu, dass die Firewall falsch<br />

konfiguriert wird und viele Anwendungen<br />

dann nicht mehr<br />

richtig funktionieren oder der<br />

Anwender zu viel erlaubt und die<br />

Firewall ohnehin alles durchlässt.<br />

Angriffsfläche klein halten<br />

Eine weitere sinnvolle Maßnahme<br />

ist es, Angriffen aus dem Weg<br />

zu gehen, indem man Software<br />

etwas abseits vom Mainstream<br />

benutzt. Beim Browser wäre dies<br />

beispielsweise Firefox 3.x der Mozilla<br />

Foundation, der zwar immer<br />

populärer wird und auch immer<br />

wieder kritische Lücken aufweist,<br />

aktuell aber noch weitgehend<br />

von den Virenautoren links liegen<br />

gelassen wird. Solange die meisten<br />

Anwender den Internet Explorer<br />

benutzen, lohnt sich der<br />

Aufwand nicht, extra Schadsoftware<br />

für den freien Browser zu<br />

schreiben. Zudem hat Firefox den<br />

Vorteil, dass der Anwender ihn<br />

mit praktischen Erweiterungen<br />

weiter absichern und aufmotzen<br />

kann – doch dazu später mehr.<br />

Firefox nutzt Googles Safe-<br />

Browsing-API, um vor bekannten<br />

Phishing-Seiten zu warnen und<br />

bekannte bösartige Webseiten zu<br />

blockieren. Dazu lädt Firefox eine<br />

Phishing- und Malware-Blacklist<br />

von Google herunter, die Hashes<br />

von URLs enthalten. Diese vergleicht<br />

Firefox lokal mit dem<br />

Hash der gerade aufgerufenen<br />

URL. Ist der Hash in der Liste enthalten,<br />

fragt er sicherheitshalber<br />

nochmal bei Google nach, ob die<br />

Einstufung noch aktuell ist. Im<br />

Unterschied zum Phishing-Schutz<br />

des Internet Explorer 7 sendet<br />

Firefox nur in Ausnahmefällen<br />

Daten an ein Server, während der<br />

IE dies im Regelfall tut.<br />

Schutz vor Phishing-Angriffen<br />

bietet auch der Mail-Client Thunderbird,<br />

der Mails auf Phishing-<br />

Merkmale untersucht und auf<br />

einen möglichen Betrugsversuch<br />

aufmerksam macht. Selbst wenn<br />

man die Warnung ignoriert und<br />

trotzdem auf einen Link in einer<br />

Mail klickt, blockiert Thunderbird<br />

den Aufruf der Webseite mit<br />

dem Firefox zunächst. Thunderbird<br />

warnt jedoch nicht vor Phishing-Mails,<br />

deren Text nicht im<br />

Mail-Body steckt, sondern dem<br />

Anwender als Bild präsentiert<br />

wird.<br />

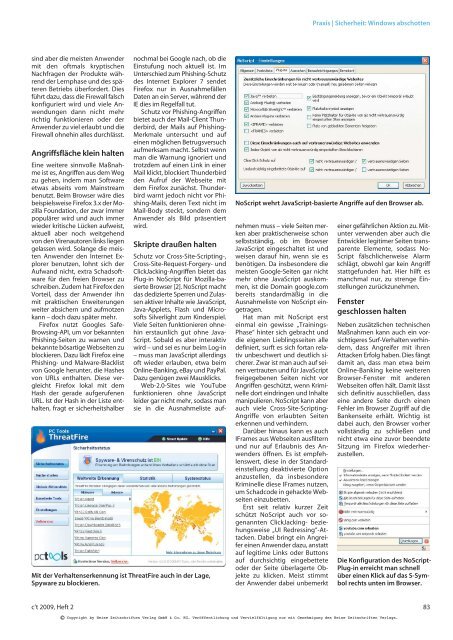

Mit der Verhaltenserkennung ist ThreatFire auch in der Lage,<br />

Spyware zu blockieren.<br />

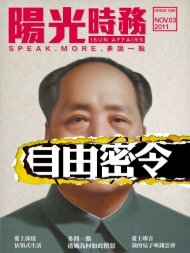

NoScript wehrt JavaScript-basierte Angriffe auf den Browser ab.<br />

Skripte draußen halten<br />

Schutz vor Cross-Site-Scripting-,<br />

Cross-Site-Request-Forgery- und<br />

ClickJacking-Angriffen bietet das<br />

Plug-in NoScript für Mozilla-basierte<br />

Browser [2]. NoScript macht<br />

das dedizierte Sperren und Zulassen<br />

aktiver Inhalte wie JavaScript,<br />

Java-Applets, Flash und Microsofts<br />

Silverlight zum Kinderspiel.<br />

Viele Seiten funktionieren ohnehin<br />

erstaunlich gut ohne Java-<br />

Script. Sobald es aber interaktiv<br />

wird – und sei es nur beim Log-in<br />

– muss man JavaScript allerdings<br />

oft wieder erlauben, etwa beim<br />

Online-Banking, eBay und PayPal.<br />

Dazu genügen zwei Mausklicks.<br />

Web-2.0-Sites wie YouTube<br />

funktionieren ohne JavaScript<br />

leider gar nicht mehr, sodass man<br />

sie in die Ausnahmeliste aufnehmen<br />

muss – viele Seiten merken<br />

aber praktischerweise schon<br />

selbstständig, ob im Browser<br />

JavaScript eingeschaltet ist und<br />

weisen darauf hin, wenn sie es<br />

benötigen. Da insbesondere die<br />

meisten Google-Seiten gar nicht<br />

mehr ohne JavaScript auskommen,<br />

ist die Domain google.com<br />

bereits standardmäßig in die<br />

Ausnahmeliste von NoScript eingetragen.<br />

Hat man mit NoScript erst<br />

einmal ein gewisse „Trainings-<br />

Phase“ hinter sich gebracht und<br />

die eigenen Lieblingsseiten alle<br />

definiert, surft es sich fortan relativ<br />

unbeschwert und deutlich sicherer.<br />

Zwar ist man auch auf seinen<br />

vertrauten und für JavaScript<br />

freigegebenen Seiten nicht vor<br />

Angriffen geschützt, wenn Kriminelle<br />

dort eindringen und Inhalte<br />

manipulieren. NoScript kann aber<br />

auch viele Cross-Site-Scripting-<br />

Angriffe von erlaubten Seiten<br />

erkennen und verhindern.<br />

Darüber hinaus kann es auch<br />

IFrames aus Webseiten ausfiltern<br />

und nur auf Erlaubnis des Anwenders<br />

öffnen. Es ist empfehlenswert,<br />

diese in der Standardeinstellung<br />

deaktivierte Option<br />

anzustellen, da insbesondere<br />

Kriminelle diese IFrames nutzen,<br />

um Schadcode in gehackte Webseiten<br />

einzubetten.<br />

Erst seit relativ kurzer Zeit<br />

schützt NoScript auch vor sogenannten<br />

ClickJacking- beziehungsweise<br />

„UI Redressing“-Attacken.<br />

Dabei bringt ein Angreifer<br />

einen Anwender dazu, anstatt<br />

auf legitime Links oder Buttons<br />

auf durchsichtig eingebettete<br />

oder der Seite überlagerte Objekte<br />

zu klicken. Meist stimmt<br />

der Anwender dabei unbemerkt<br />

einer gefährlichen Aktion zu. Mitunter<br />

verwenden aber auch die<br />

Entwickler legitimer Seiten transparente<br />

Elemente, sodass No-<br />

Script fälschlicherweise Alarm<br />

schlägt, obwohl gar kein Angriff<br />

stattgefunden hat. Hier hilft es<br />

manchmal nur, zu strenge Einstellungen<br />

zurückzunehmen.<br />

Fenster<br />

geschlossen halten<br />

Neben zusätzlichen technischen<br />

Maßnahmen kann auch ein vorsichtigeres<br />

Surf-Verhalten verhindern,<br />

dass Angreifer mit ihren<br />

Attacken Erfolg haben. Dies fängt<br />

damit an, dass man etwa beim<br />

Online-Banking keine weiteren<br />

Browser-Fenster mit anderen<br />

Webseiten offen hält. Damit lässt<br />

sich definitiv ausschließen, dass<br />

eine andere Seite durch einen<br />

Fehler im Browser Zugriff auf die<br />

Bankenseite erhält. Wichtig ist<br />

dabei auch, den Browser vorher<br />

vollständig zu schließen und<br />

nicht etwa eine zuvor beendete<br />

Sitzung im Firefox wiederherzustellen.<br />

Die Konfiguration des NoScript-<br />

Plug-in erreicht man schnell<br />

über einen Klick auf das S-Symbol<br />

rechts unten im Browser.<br />

c’t 2009, Heft 2<br />

©<br />

Copyright by Heise Zeitschriften Verlag GmbH & Co. KG. Veröffentlichung und Vervielfältigung nur mit Genehmigung des Heise Zeitschriften Verlags.<br />

83