- Seite 1 und 2: Jesper M. Johansson mit dem Microso

- Seite 3 und 4: Inhaltsverzeichnis Danksagungen ...

- Seite 5 und 6: Inhaltsverzeichnis V Benutzerrechte

- Seite 7 und 8: Inhaltsverzeichnis VII GPO-Kommenta

- Seite 9 und 10: Inhaltsverzeichnis IX In Server Cor

- Seite 11: Inhaltsverzeichnis XI TCP/IP-Sicher

- Seite 15 und 16: Einleitung Falls es Ihnen ähnlich

- Seite 17 und 18: Dokumentkonventionen XVII Kapitel

- Seite 19 und 20: Abbildung E.1 Wenn Sie die Elevatio

- Seite 21 und 22: Begleit-CD XXI E-Book Falls Sie das

- Seite 23: Support für dieses Buch XXIII Supp

- Seite 27 und 28: K A P I T E L 1 Subjekte, Benutzer

- Seite 29 und 30: Typen von Sicherheitsprinzipalen 5

- Seite 31 und 32: Typen von Sicherheitsprinzipalen 7

- Seite 33 und 34: Typen von Sicherheitsprinzipalen 9

- Seite 35 und 36: Typen von Sicherheitsprinzipalen 11

- Seite 37 und 38: Sicherheits-IDs 13 Komponenten eine

- Seite 39 und 40: Sicherheits-IDs 15 Dienst-SIDs Wie

- Seite 41 und 42: K A P I T E L 2 Authentifizierung u

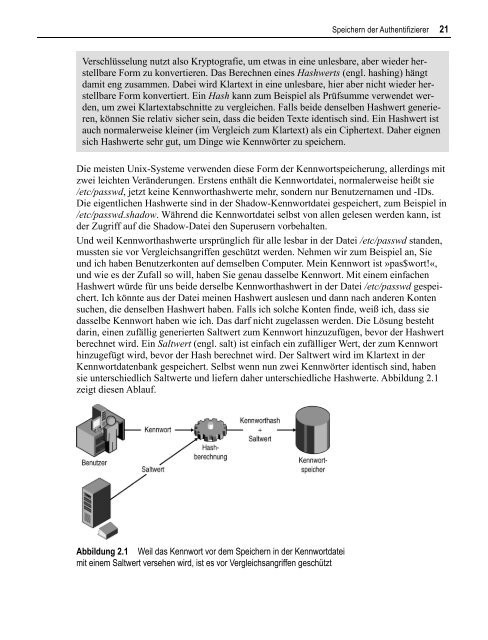

- Seite 43: Etwas, das Sie wissen, und etwas, d

- Seite 47 und 48: Abbildung 2.2 Der LM-Hash wird mit

- Seite 49 und 50: Speichern der Authentifizierer 25 K

- Seite 51 und 52: Speichern der Authentifizierer 27 I

- Seite 53 und 54: Authentifizierungsprotokolle 29 Fal

- Seite 55 und 56: Authentifizierungsprotokolle 31 Dig

- Seite 57 und 58: Authentifizierungsprotokolle 33 nen

- Seite 59 und 60: Authentifizierungsprotokolle 35 NTL

- Seite 61 und 62: Authentifizierungsprotokolle 37 Um

- Seite 63 und 64: Angriffe auf Kennwörter 39 Wenn si

- Seite 65 und 66: Angriffe auf Kennwörter 41 Erraten

- Seite 67 und 68: Angriffe auf Kennwörter 43 Nutzen

- Seite 69 und 70: Angriffe auf Kennwörter 45 Warum d

- Seite 71 und 72: Verwalten von Kennwörtern 47 Tabel

- Seite 73 und 74: Verwalten von Kennwörtern 49 belie

- Seite 75 und 76: Verwalten von Kennwörtern 51 Abges

- Seite 77 und 78: Abbildung 2.18 Mit dem Attribut msD

- Seite 79 und 80: Weitere Informationen 55 Vorrang be

- Seite 81 und 82: K A P I T E L 3 Objekte: Was Sie wo

- Seite 83 und 84: Terminologie der Zugriffssteuerung

- Seite 85 und 86: Terminologie der Zugriffssteuerung

- Seite 87 und 88: Terminologie der Zugriffssteuerung

- Seite 89 und 90: Terminologie der Zugriffssteuerung

- Seite 91 und 92: Terminologie der Zugriffssteuerung

- Seite 93 und 94: Terminologie der Zugriffssteuerung

- Seite 95 und 96:

Terminologie der Zugriffssteuerung

- Seite 97 und 98:

Terminologie der Zugriffssteuerung

- Seite 99 und 100:

Terminologie der Zugriffssteuerung

- Seite 101 und 102:

Terminologie der Zugriffssteuerung

- Seite 103 und 104:

Terminologie der Zugriffssteuerung

- Seite 105 und 106:

Tools zum Verwalten von Berechtigun

- Seite 107 und 108:

SC Tools zum Verwalten von Berechti

- Seite 109 und 110:

Benutzerrechte und Privilegien 85 B

- Seite 111 und 112:

Konstante/Wert Anzeigename Beschrei

- Seite 113 und 114:

Konstante/Wert Anzeigename Beschrei

- Seite 115 und 116:

K A P I T E L 4 Grundlagen der Benu

- Seite 117 und 118:

So funktioniert die Tokenfilterung

- Seite 119 und 120:

Komponenten der Benutzerkontensteue

- Seite 121 und 122:

Komponenten der Benutzerkontensteue

- Seite 123 und 124:

Komponenten der Benutzerkontensteue

- Seite 125 und 126:

Komponenten der Benutzerkontensteue

- Seite 127 und 128:

Komponenten der Benutzerkontensteue

- Seite 129 und 130:

Komponenten der Benutzerkontensteue

- Seite 131 und 132:

Abbildung 4.8 Meldung, dass Windows

- Seite 133 und 134:

UAC-Gruppenrichtlinieneinstellungen

- Seite 135 und 136:

Was hat sich bei der UAC in Windows

- Seite 137 und 138:

Zusammenfassung 113 Besser Schreibe

- Seite 139 und 140:

K A P I T E L 5 Firewall und Netzwe

- Seite 141 und 142:

Abbildung 5.1 Die Architektur der W

- Seite 143 und 144:

Windows-Firewall mit erweiterter Si

- Seite 145 und 146:

Windows-Firewall mit erweiterter Si

- Seite 147 und 148:

Windows-Firewall mit erweiterter Si

- Seite 149 und 150:

Windows-Firewall mit erweiterter Si

- Seite 151 und 152:

Windows-Firewall mit erweiterter Si

- Seite 153 und 154:

Windows-Firewall mit erweiterter Si

- Seite 155 und 156:

Routing- und RAS-Dienste 131 Verbes

- Seite 157 und 158:

Abbildung 5.10 Deaktivieren der erw

- Seite 159 und 160:

Internet Protocol Security 135 IPse

- Seite 161 und 162:

Internet Protocol Security 137 Verb

- Seite 163 und 164:

Netzwerkzugriffsschutz 139 Netzwerk

- Seite 165 und 166:

Netzwerkzugriffsschutz 141 NAP-Admi

- Seite 167 und 168:

Netzwerkzugriffsschutz 143 NAP-Agen

- Seite 169 und 170:

Netzwerkzugriffsschutz 145 Hinweis

- Seite 171 und 172:

Netzwerkzugriffsschutz 147 Akronyme

- Seite 173:

Weitere Informationen Weitere Infor

- Seite 176 und 177:

152 Kapitel 6: Dienste Was ist ein

- Seite 178 und 179:

154 Kapitel 6: Dienste Abbildung 6.

- Seite 180 und 181:

156 Kapitel 6: Dienste Abbildung 6.

- Seite 182 und 183:

158 Kapitel 6: Dienste angegebenen

- Seite 184 und 185:

160 Kapitel 6: Dienste Dieses Feld

- Seite 186 und 187:

162 Kapitel 6: Dienste Blaster-Wurm

- Seite 188 und 189:

164 Kapitel 6: Dienste Remoteanmeld

- Seite 190 und 191:

166 Kapitel 6: Dienste Geringstmög

- Seite 192 und 193:

168 Kapitel 6: Dienste Das Konto SY

- Seite 194 und 195:

170 Kapitel 6: Dienste Abbildung 6.

- Seite 196 und 197:

172 Kapitel 6: Dienste Auch wenn Si

- Seite 198 und 199:

174 Kapitel 6: Dienste Die Windows-

- Seite 200 und 201:

176 Kapitel 6: Dienste Abbildung 6.

- Seite 202 und 203:

178 Kapitel 6: Dienste Abbildung 6.

- Seite 204 und 205:

180 Kapitel 6: Dienste Abschalten m

- Seite 206 und 207:

182 Kapitel 6: Dienste Verwenden de

- Seite 208 und 209:

184 Kapitel 6: Dienste Weitere Info

- Seite 210 und 211:

186 Kapitel 7: Gruppenrichtlinien

- Seite 212 und 213:

188 Kapitel 7: Gruppenrichtlinien A

- Seite 214 und 215:

190 Kapitel 7: Gruppenrichtlinien i

- Seite 216 und 217:

192 Kapitel 7: Gruppenrichtlinien A

- Seite 218 und 219:

194 Kapitel 7: Gruppenrichtlinien o

- Seite 220 und 221:

196 Kapitel 7: Gruppenrichtlinien W

- Seite 222 und 223:

198 Kapitel 7: Gruppenrichtlinien A

- Seite 224 und 225:

200 Kapitel 7: Gruppenrichtlinien A

- Seite 226 und 227:

202 Kapitel 7: Gruppenrichtlinien A

- Seite 228 und 229:

204 Kapitel 7: Gruppenrichtlinien A

- Seite 230 und 231:

206 Kapitel 7: Gruppenrichtlinien A

- Seite 232 und 233:

208 Kapitel 7: Gruppenrichtlinien l

- Seite 234 und 235:

210 Kapitel 7: Gruppenrichtlinien

- Seite 236 und 237:

212 Kapitel 7: Gruppenrichtlinien R

- Seite 238 und 239:

214 Kapitel 7: Gruppenrichtlinien R

- Seite 241 und 242:

K A P I T E L 8 Überwachung Von Er

- Seite 243 und 244:

Abbildung 8.1 Aufbau des Windows-Ü

- Seite 245 und 246:

Festlegen einer Überwachungsrichtl

- Seite 247 und 248:

Festlegen einer Überwachungsrichtl

- Seite 249 und 250:

Festlegen einer Überwachungsrichtl

- Seite 251 und 252:

Festlegen einer Überwachungsrichtl

- Seite 253 und 254:

Entwerfen einer guten Überwachungs

- Seite 255 und 256:

Neue Ereignisse in Windows Server 2

- Seite 257 und 258:

Neue Ereignisse in Windows Server 2

- Seite 259 und 260:

Tabelle 8.5 ACL-Änderungsereigniss

- Seite 261 und 262:

Analysieren von Ereignissen mit den

- Seite 263 und 264:

Analysieren von Ereignissen mit den

- Seite 265 und 266:

Analysieren von Ereignissen mit den

- Seite 267:

Zusammenfassung 243 Aktivieren Sie

- Seite 271 und 272:

K A P I T E L 9 Optimieren der Acti

- Seite 273 und 274:

Die neue Benutzeroberfläche 249 Si

- Seite 275 und 276:

Der neue Assistent zum Installieren

- Seite 277 und 278:

Schreibgeschützte Domänencontroll

- Seite 279 und 280:

Schreibgeschützte Domänencontroll

- Seite 281 und 282:

Schreibgeschützte Domänencontroll

- Seite 283 und 284:

Active Directory-Datenbankbereitste

- Seite 285 und 286:

AD DS-Überwachung 261 4. Stellen S

- Seite 287 und 288:

Kontoname: Administrator Kontodomä

- Seite 289 und 290:

AD DS-Überwachung 265 Dasselbe gil

- Seite 291 und 292:

Grundlagen von AD LDS 267 weise AD

- Seite 293 und 294:

Grundlagen der Active Directory-Ver

- Seite 295:

Weitere Informationen 271 sie Anspr

- Seite 298 und 299:

274 Kapitel 10: Implementieren der

- Seite 300 und 301:

276 Kapitel 10: Implementieren der

- Seite 302 und 303:

278 Kapitel 10: Implementieren der

- Seite 304 und 305:

280 Kapitel 10: Implementieren der

- Seite 306 und 307:

282 Kapitel 10: Implementieren der

- Seite 308 und 309:

284 Kapitel 10: Implementieren der

- Seite 310 und 311:

286 Kapitel 10: Implementieren der

- Seite 312 und 313:

288 Kapitel 10: Implementieren der

- Seite 314 und 315:

290 Kapitel 10: Implementieren der

- Seite 316 und 317:

292 Kapitel 11: Implementieren der

- Seite 318 und 319:

294 Kapitel 11: Implementieren der

- Seite 320 und 321:

296 Kapitel 11: Implementieren der

- Seite 322 und 323:

298 Kapitel 11: Implementieren der

- Seite 324 und 325:

300 Kapitel 11: Implementieren der

- Seite 326 und 327:

302 Kapitel 11: Implementieren der

- Seite 328 und 329:

304 Kapitel 11: Implementieren der

- Seite 330 und 331:

306 Kapitel 11: Implementieren der

- Seite 332 und 333:

308 Kapitel 11: Implementieren der

- Seite 334 und 335:

310 Kapitel 11: Implementieren der

- Seite 336 und 337:

312 Kapitel 11: Implementieren der

- Seite 338 und 339:

314 Kapitel 11: Implementieren der

- Seite 341:

T E I L I I I Sicherheitsszenarien

- Seite 344 und 345:

320 Kapitel 12: Schützen von Serve

- Seite 346 und 347:

322 Kapitel 12: Schützen von Serve

- Seite 348 und 349:

324 Kapitel 12: Schützen von Serve

- Seite 350 und 351:

326 Kapitel 12: Schützen von Serve

- Seite 352 und 353:

328 Kapitel 12: Schützen von Serve

- Seite 354 und 355:

330 Kapitel 12: Schützen von Serve

- Seite 356 und 357:

332 Kapitel 12: Schützen von Serve

- Seite 358 und 359:

334 Kapitel 12: Schützen von Serve

- Seite 360 und 361:

336 Kapitel 12: Schützen von Serve

- Seite 362 und 363:

338 Kapitel 12: Schützen von Serve

- Seite 364 und 365:

340 Kapitel 12: Schützen von Serve

- Seite 366 und 367:

342 Kapitel 12: Schützen von Serve

- Seite 368 und 369:

344 Kapitel 12: Schützen von Serve

- Seite 370 und 371:

346 Kapitel 12: Schützen von Serve

- Seite 373 und 374:

K A P I T E L 1 3 Patchverwaltung V

- Seite 375 und 376:

Die vier Phasen der Patchverwaltung

- Seite 377 und 378:

Tabelle 13.1 Abschnitte eines Siche

- Seite 379 und 380:

Die vier Phasen der Patchverwaltung

- Seite 381 und 382:

Der Aufbau eines Sicherheitsupdates

- Seite 383 und 384:

Tools für Ihr Patchverwaltungsarse

- Seite 385 und 386:

Tools für Ihr Patchverwaltungsarse

- Seite 387 und 388:

Tools für Ihr Patchverwaltungsarse

- Seite 389 und 390:

Tools für Ihr Patchverwaltungsarse

- Seite 391 und 392:

Tabelle 13.3 In WSUS 3.0 unterstüt

- Seite 393 und 394:

Tools für Ihr Patchverwaltungsarse

- Seite 395 und 396:

Abbildung 13.8 WSUS kann eine vorha

- Seite 397 und 398:

Tools für Ihr Patchverwaltungsarse

- Seite 399 und 400:

Tools für Ihr Patchverwaltungsarse

- Seite 401 und 402:

K A P I T E L 1 4 Schützen des Net

- Seite 403 und 404:

Schützen des Netzwerks 379 werden

- Seite 405 und 406:

Einführung in Sicherheitsabhängig

- Seite 407 und 408:

Einführung in Sicherheitsabhängig

- Seite 409 und 410:

Abhängigkeitstypen 385 Abhängigke

- Seite 411 und 412:

Abhängigkeitstypen 387 Beim normal

- Seite 413 und 414:

Eindämmen von Abhängigkeiten 389

- Seite 415 und 416:

Eindämmen von Abhängigkeiten 391

- Seite 417 und 418:

Eindämmen von Abhängigkeiten 393

- Seite 419 und 420:

Eindämmen von Abhängigkeiten 395

- Seite 421 und 422:

Eindämmen von Abhängigkeiten 397

- Seite 423 und 424:

Tabelle 14.3 Netzwerkkommunikations

- Seite 425 und 426:

Eindämmen von Abhängigkeiten 401

- Seite 427 und 428:

Zusammenfassung 403 und Windows-Fir

- Seite 429 und 430:

K A P I T E L 1 5 Schützen von Zwe

- Seite 431 und 432:

Einführung in die Probleme von Zwe

- Seite 433 und 434:

Windows Server 2008 in der Zweigste

- Seite 435 und 436:

Windows Server 2008 in der Zweigste

- Seite 437 und 438:

Windows Server 2008 in der Zweigste

- Seite 439 und 440:

Windows Server 2008 in der Zweigste

- Seite 441 und 442:

Windows Server 2008 in der Zweigste

- Seite 443 und 444:

Windows Server 2008 in der Zweigste

- Seite 445 und 446:

Windows Server 2008 in der Zweigste

- Seite 447 und 448:

Windows Server 2008 in der Zweigste

- Seite 449 und 450:

Windows Server 2008 in der Zweigste

- Seite 451 und 452:

Weitere Informationen 427 dern, das

- Seite 453 und 454:

K A P I T E L 1 6 Aspekte für klei

- Seite 455 und 456:

Betreiben von Servern bei knappem B

- Seite 457 und 458:

Server für kleine Firmen 433 Bei v

- Seite 459 und 460:

Abbildung 16.3 Der Netzwerkaufbau w

- Seite 461 und 462:

Server für kleine Firmen 437 Windo

- Seite 463 und 464:

Verletzen aller Prinzipien mit Serv

- Seite 465 und 466:

Verletzen aller Prinzipien mit Serv

- Seite 467 und 468:

Verletzen aller Prinzipien mit Serv

- Seite 469 und 470:

Verletzen aller Prinzipien mit Serv

- Seite 471 und 472:

Empfehlungen für kleine Unternehme

- Seite 473 und 474:

Empfehlungen für kleine Unternehme

- Seite 475 und 476:

Empfehlungen für kleine Unternehme

- Seite 477 und 478:

Empfehlungen für kleine Unternehme

- Seite 479 und 480:

Empfehlungen für kleine Unternehme

- Seite 481 und 482:

Empfehlungen für kleine Unternehme

- Seite 483 und 484:

Empfehlungen für kleine Unternehme

- Seite 485 und 486:

Empfehlungen für kleine Unternehme

- Seite 487 und 488:

Empfehlungen für kleine Unternehme

- Seite 489 und 490:

Empfehlungen für kleine Unternehme

- Seite 491 und 492:

Abbildung 16.21 Netzwerkzugriffsric

- Seite 493 und 494:

Weitere Informationen 469 »Deploy

- Seite 495 und 496:

K A P I T E L 1 7 Schützen von Ser

- Seite 497 und 498:

Konfigurieren von IIS 7.0 473 Ihre

- Seite 499 und 500:

Konfigurieren von IIS 7.0 475 Ebene

- Seite 501 und 502:

TCP/IP-Sicherheit 477 Das Element i

- Seite 503 und 504:

TCP/IP-Sicherheit 479 Portsicherhei

- Seite 505 und 506:

Einfache pfadbasierte Sicherheit 48

- Seite 507 und 508:

Einfache pfadbasierte Sicherheit 48

- Seite 509 und 510:

Authentifizierung und Autorisierung

- Seite 511 und 512:

Authentifizierung und Autorisierung

- Seite 513 und 514:

Authentifizierung und Autorisierung

- Seite 515 und 516:

Authentifizierung und Autorisieru

- Seite 517 und 518:

Authentifizierung und Autorisierung

- Seite 519 und 520:

Authentifizierung und Autorisierung

- Seite 521 und 522:

Authentifizierung und Autorisierung

- Seite 523 und 524:

Authentifizierung und Autorisierung

- Seite 525:

Weitere Informationen Weitere Infor

- Seite 528 und 529:

504 Stichwortverzeichnis Administra

- Seite 530 und 531:

506 Stichwortverzeichnis BitLocker-

- Seite 532 und 533:

508 Stichwortverzeichnis Drahtlosne

- Seite 534 und 535:

510 Stichwortverzeichnis Hashing (F

- Seite 536 und 537:

512 Stichwortverzeichnis Kompatibil

- Seite 538 und 539:

514 Stichwortverzeichnis NTLM v2 32

- Seite 540 und 541:

516 Stichwortverzeichnis RPC-Schnit

- Seite 542 und 543:

518 Stichwortverzeichnis Software-I

- Seite 544 und 545:

520 Stichwortverzeichnis Verzeichni

- Seite 546 und 547:

522 Stichwortverzeichnis WSHA (Wind

- Seite 548 und 549:

524 Die Autoren Susan Bradley Susan

- Seite 550 und 551:

526 Die Autoren Alun Jones Alun Jon