Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

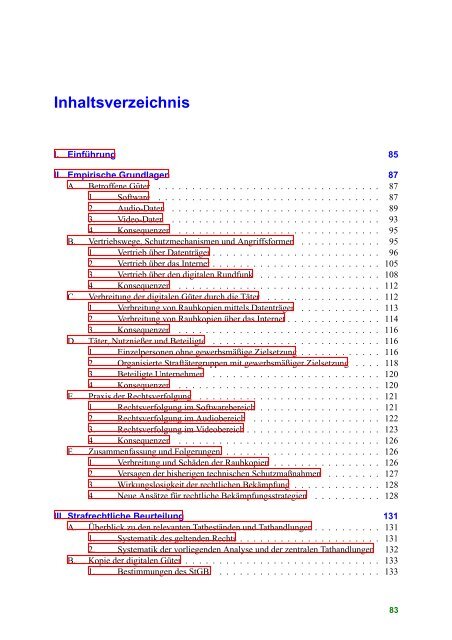

Inhaltsverzeichnis<br />

I. Einführung 85<br />

II. Empirische Gr<strong>und</strong>lagen 87<br />

A. Betroffene Güter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87<br />

1. Software . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87<br />

2. Audio-Daten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89<br />

3. Video-Daten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93<br />

4. Konsequenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95<br />

B. Vertriebswege, Schutzmechanismen <strong>und</strong> Angriffsformen . . . . . . . . . . . . 95<br />

1. Vertrieb über Datenträger . . . . . . . . . . . . . . . . . . . . . . . . . 96<br />

2. Vertrieb über das Internet . . . . . . . . . . . . . . . . . . . . . . . . . 105<br />

3. Vertrieb über den digitalen R<strong>und</strong>funk . . . . . . . . . . . . . . . . . . 108<br />

4. Konsequenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112<br />

C. Verbreitung der digitalen Güter durch die Täter . . . . . . . . . . . . . . . . . 112<br />

1. Verbreitung von Raubkopien mittels Datenträger . . . . . . . . . . . . 113<br />

2. Verbreitung von Raubkopien über das Internet . . . . . . . . . . . . . . 114<br />

3. Konsequenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116<br />

D. Täter, Nutznießer <strong>und</strong> Beteiligte . . . . . . . . . . . . . . . . . . . . . . . . . 116<br />

1. Einzelpersonen ohne gewerbsmäßige Zielsetzung . . . . . . . . . . . . 116<br />

2. Organisierte Straftätergruppen mit gewerbsmäßiger Zielsetzung . . . . 118<br />

3. Beteiligte Unternehmen . . . . . . . . . . . . . . . . . . . . . . . . . 120<br />

4. Konsequenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120<br />

E. Praxis der Rechtsverfolgung . . . . . . . . . . . . . . . . . . . . . . . . . . . 121<br />

1. Rechtsverfolgung im Softwarebereich . . . . . . . . . . . . . . . . . . 121<br />

2. Rechtsverfolgung im Audiobereich . . . . . . . . . . . . . . . . . . . 122<br />

3. Rechtsverfolgung im Videobereich . . . . . . . . . . . . . . . . . . . . 123<br />

4. Konsequenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126<br />

F. Zusammenfassung <strong>und</strong> Folgerungen . . . . . . . . . . . . . . . . . . . . . . . 126<br />

1. Verbreitung <strong>und</strong> Schäden der Raubkopien . . . . . . . . . . . . . . . . 126<br />

2. Versagen der bisherigen technischen Schutzmaßnahmen . . . . . . . . 127<br />

3. Wirkungslosigkeit der rechtlichen Bekämpfung . . . . . . . . . . . . . 128<br />

4. Neue Ansätze für rechtliche Bekämpfungsstrategien . . . . . . . . . . 128<br />

III. Strafrechtliche Beurteilung 131<br />

A. Überblick zu den relevanten Tatbeständen <strong>und</strong> Tathandlungen . . . . . . . . . . 131<br />

1. Systematik des geltenden Rechts . . . . . . . . . . . . . . . . . . . . . 131<br />

2. Systematik der vorliegenden Analyse <strong>und</strong> der zentralen Tathandlungen 132<br />

B. Kopie der digitalen Güter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133<br />

1. Bestimmungen des StGB . . . . . . . . . . . . . . . . . . . . . . . . 133<br />

83