Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

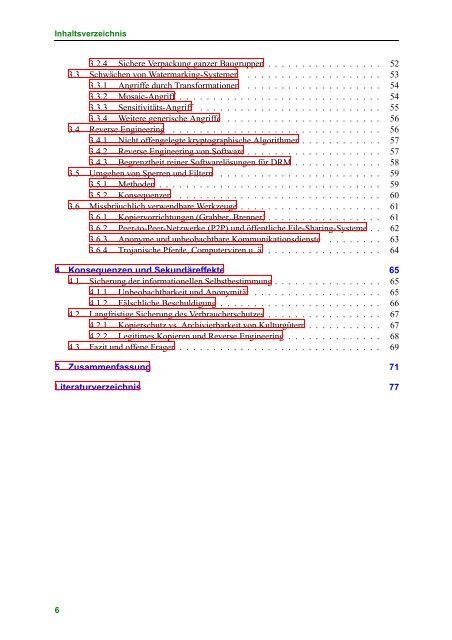

Inhaltsverzeichnis<br />

3.2.4 Sichere Verpackung ganzer Baugruppen . . . . . . . . . . . . . . . . . 52<br />

3.3 Schwächen von Watermarking-Systemen . . . . . . . . . . . . . . . . . . . . 53<br />

3.3.1 Angriffe durch Transformationen . . . . . . . . . . . . . . . . . . . . 54<br />

3.3.2 Mosaic-Angriff . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54<br />

3.3.3 Sensitivitäts-Angriff . . . . . . . . . . . . . . . . . . . . . . . . . . . 55<br />

3.3.4 Weitere generische Angriffe . . . . . . . . . . . . . . . . . . . . . . . 56<br />

3.4 Reverse Engineering . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56<br />

3.4.1 Nicht offengelegte kryptographische Algorithmen . . . . . . . . . . . . 57<br />

3.4.2 Reverse Engineering von Software . . . . . . . . . . . . . . . . . . . . 57<br />

3.4.3 Begrenztheit reiner Softwarelösungen für DRM . . . . . . . . . . . . . 58<br />

3.5 Umgehen von Sperren <strong>und</strong> Filtern . . . . . . . . . . . . . . . . . . . . . . . . 59<br />

3.5.1 Methoden . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59<br />

3.5.2 Konsequenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60<br />

3.6 Missbräuchlich verwendbare Werkzeuge . . . . . . . . . . . . . . . . . . . . . 61<br />

3.6.1 Kopiervorrichtungen (Grabber, Brenner) . . . . . . . . . . . . . . . . . 61<br />

3.6.2 Peer-to-Peer-Netzwerke (P2P) <strong>und</strong> öffentliche File-Sharing-Systeme . . 62<br />

3.6.3 Anonyme <strong>und</strong> unbeobachtbare Kommunikationsdienste . . . . . . . . 63<br />

3.6.4 Trojanische Pferde, Computerviren u. ä. . . . . . . . . . . . . . . . . . 64<br />

4 Konsequenzen <strong>und</strong> Sek<strong>und</strong>äreffekte 65<br />

4.1 Sicherung der informationellen Selbstbestimmung . . . . . . . . . . . . . . . . 65<br />

4.1.1 Unbeobachtbarkeit <strong>und</strong> Anonymität . . . . . . . . . . . . . . . . . . . 65<br />

4.1.2 Fälschliche Beschuldigung . . . . . . . . . . . . . . . . . . . . . . . . 66<br />

4.2 Langfristige Sicherung des Verbraucherschutzes . . . . . . . . . . . . . . . . . 67<br />

4.2.1 Kopierschutz vs. Archivierbarkeit von Kulturgütern . . . . . . . . . . . 67<br />

4.2.2 Legitimes Kopieren <strong>und</strong> Reverse Engineering . . . . . . . . . . . . . . 68<br />

4.3 Fazit <strong>und</strong> offene Fragen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69<br />

5 Zusammenfassung 71<br />

Literaturverzeichnis 77<br />

6