Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Gutachten (PDF) - Professur Datenschutz und Datensicherheit ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

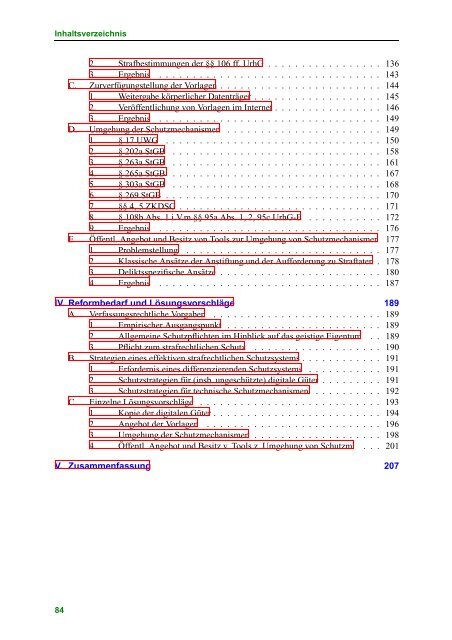

Inhaltsverzeichnis<br />

2. Strafbestimmungen der §§ 106 ff. UrhG . . . . . . . . . . . . . . . . . 136<br />

3. Ergebnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143<br />

C. Zurverfügungstellung der Vorlagen . . . . . . . . . . . . . . . . . . . . . . . . 144<br />

1. Weitergabe körperlicher Datenträger . . . . . . . . . . . . . . . . . . . 145<br />

2. Veröffentlichung von Vorlagen im Internet . . . . . . . . . . . . . . . . 146<br />

3. Ergebnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 149<br />

D. Umgehung der Schutzmechanismen . . . . . . . . . . . . . . . . . . . . . . . 149<br />

1. § 17 UWG . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 150<br />

2. § 202a StGB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 158<br />

3. § 263a StGB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161<br />

4. § 265a StGB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 167<br />

5. § 303a StGB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 168<br />

6. § 269 StGB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170<br />

7. §§ 4, 5 ZKDSG . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 171<br />

8. § 108b Abs. 1 i.V.m §§ 95a Abs. 1, 2, 95c UrhG-E . . . . . . . . . . . 172<br />

9. Ergebnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 176<br />

E. Öffentl. Angebot <strong>und</strong> Besitz von Tools zur Umgehung von Schutzmechanismen 177<br />

1. Problemstellung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 177<br />

2. Klassische Ansätze der Anstiftung <strong>und</strong> der Aufforderung zu Straftaten . 178<br />

3. Deliktsspezifische Ansätze . . . . . . . . . . . . . . . . . . . . . . . . 180<br />

4. Ergebnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 187<br />

IV. Reformbedarf <strong>und</strong> Lösungsvorschläge 189<br />

A. Verfassungsrechtliche Vorgaben . . . . . . . . . . . . . . . . . . . . . . . . . 189<br />

1. Empirischer Ausgangspunkt . . . . . . . . . . . . . . . . . . . . . . . 189<br />

2. Allgemeine Schutzpflichten im Hinblick auf das geistige Eigentum . . 189<br />

3. Pflicht zum strafrechtlichen Schutz . . . . . . . . . . . . . . . . . . . 190<br />

B. Strategien eines effektiven strafrechtlichen Schutzsystems . . . . . . . . . . . . 191<br />

1. Erfordernis eines differenzierenden Schutzsystems . . . . . . . . . . . 191<br />

2. Schutzstrategien für (insb. ungeschützte) digitale Güter . . . . . . . . . 191<br />

3. Schutzstrategien für technische Schutzmechanismen . . . . . . . . . . 192<br />

C. Einzelne Lösungsvorschläge . . . . . . . . . . . . . . . . . . . . . . . . . . . 193<br />

1. Kopie der digitalen Güter . . . . . . . . . . . . . . . . . . . . . . . . . 194<br />

2. Angebot der Vorlagen . . . . . . . . . . . . . . . . . . . . . . . . . . 196<br />

3. Umgehung der Schutzmechanismen . . . . . . . . . . . . . . . . . . . 198<br />

4. Öffentl. Angebot <strong>und</strong> Besitz v. Tools z. Umgehung von Schutzm. . . . 201<br />

V. Zusammenfassung 207<br />

84