Institut für Kommunikationsnetze und Rechnersysteme - Universität ...

Institut für Kommunikationsnetze und Rechnersysteme - Universität ...

Institut für Kommunikationsnetze und Rechnersysteme - Universität ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

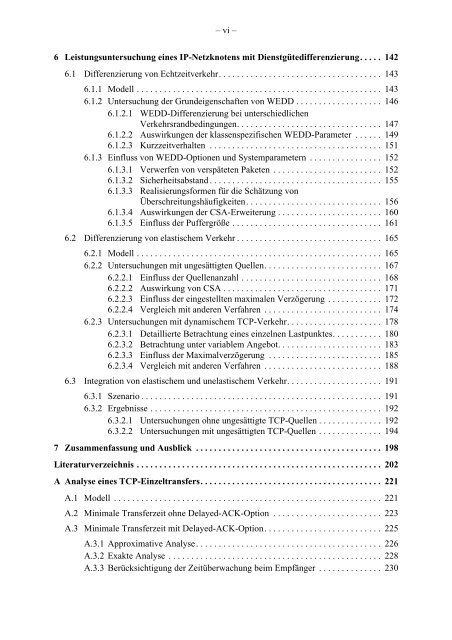

– vi –<br />

6 Leistungsuntersuchung eines IP-Netzknotens mit Dienstgütedifferenzierung. . . . . 142<br />

6.1 Differenzierung von Echtzeitverkehr. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143<br />

6.1.1 Modell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143<br />

6.1.2 Untersuchung der Gr<strong>und</strong>eigenschaften von WEDD . . . . . . . . . . . . . . . . . . . 146<br />

6.1.2.1 WEDD-Differenzierung bei unterschiedlichen<br />

Verkehrsrandbedingungen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 147<br />

6.1.2.2 Auswirkungen der klassenspezifischen WEDD-Parameter . . . . . . 149<br />

6.1.2.3 Kurzzeitverhalten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 151<br />

6.1.3 Einfluss von WEDD-Optionen <strong>und</strong> Systemparametern . . . . . . . . . . . . . . . . 152<br />

6.1.3.1 Verwerfen von verspäteten Paketen . . . . . . . . . . . . . . . . . . . . . . . . 152<br />

6.1.3.2 Sicherheitsabstand . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 155<br />

6.1.3.3 Realisierungsformen <strong>für</strong> die Schätzung von<br />

Überschreitungshäufigkeiten. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156<br />

6.1.3.4 Auswirkungen der CSA-Erweiterung . . . . . . . . . . . . . . . . . . . . . . . 160<br />

6.1.3.5 Einfluss der Puffergröße . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161<br />

6.2 Differenzierung von elastischem Verkehr . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 165<br />

6.2.1 Modell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 165<br />

6.2.2 Untersuchungen mit ungesättigten Quellen. . . . . . . . . . . . . . . . . . . . . . . . . . 167<br />

6.2.2.1 Einfluss der Quellenanzahl . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 168<br />

6.2.2.2 Auswirkung von CSA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 171<br />

6.2.2.3 Einfluss der eingestellten maximalen Verzögerung . . . . . . . . . . . . 172<br />

6.2.2.4 Vergleich mit anderen Verfahren . . . . . . . . . . . . . . . . . . . . . . . . . . 174<br />

6.2.3 Untersuchungen mit dynamischem TCP-Verkehr. . . . . . . . . . . . . . . . . . . . . 178<br />

6.2.3.1 Detaillierte Betrachtung eines einzelnen Lastpunktes. . . . . . . . . . . 180<br />

6.2.3.2 Betrachtung unter variablem Angebot. . . . . . . . . . . . . . . . . . . . . . . 183<br />

6.2.3.3 Einfluss der Maximalverzögerung . . . . . . . . . . . . . . . . . . . . . . . . . 185<br />

6.2.3.4 Vergleich mit anderen Verfahren . . . . . . . . . . . . . . . . . . . . . . . . . . 188<br />

6.3 Integration von elastischem <strong>und</strong> unelastischem Verkehr. . . . . . . . . . . . . . . . . . . . . 191<br />

6.3.1 Szenario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191<br />

6.3.2 Ergebnisse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192<br />

6.3.2.1 Untersuchungen ohne ungesättigte TCP-Quellen . . . . . . . . . . . . . . 192<br />

6.3.2.2 Untersuchungen mit ungesättigten TCP-Quellen . . . . . . . . . . . . . . 194<br />

7 Zusammenfassung <strong>und</strong> Ausblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198<br />

Literaturverzeichnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 202<br />

A Analyse eines TCP-Einzeltransfers. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221<br />

A.1 Modell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221<br />

A.2 Minimale Transferzeit ohne Delayed-ACK-Option . . . . . . . . . . . . . . . . . . . . . . . . 223<br />

A.3 Minimale Transferzeit mit Delayed-ACK-Option. . . . . . . . . . . . . . . . . . . . . . . . . . 225<br />

A.3.1 Approximative Analyse. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 226<br />

A.3.2 Exakte Analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228<br />

A.3.3 Berücksichtigung der Zeitüberwachung beim Empfänger . . . . . . . . . . . . . . 230