- Seite 1 und 2: Siebzehnter Datenschutz- und Inform

- Seite 3 und 4: Inhaltsverzeichnis Inhaltsverzeichn

- Seite 5 und 6: Inhaltsverzeichnis 6.2 Fluggepäck

- Seite 7 und 8: Inhaltsverzeichnis 17.2 Missbrauch

- Seite 9 und 10: Vorbemerkung Vorbemerkung Immer wie

- Seite 11 und 12: Zur Situation von Datenschutz und I

- Seite 13 und 14: Zur Situation von Datenschutz und I

- Seite 15 und 16: 2 Technik 2.1 RFID - gläserner Kon

- Seite 17 und 18: Technik • die Systeme so zu gesta

- Seite 19 und 20: Technik Bild 1: Möglichkeiten tech

- Seite 21 und 22: Technik Sollen die auf vielen Ebene

- Seite 23 und 24: Technik • alle zur Verfügung ste

- Seite 25 und 26: Technik Digitalkameras mit Speicher

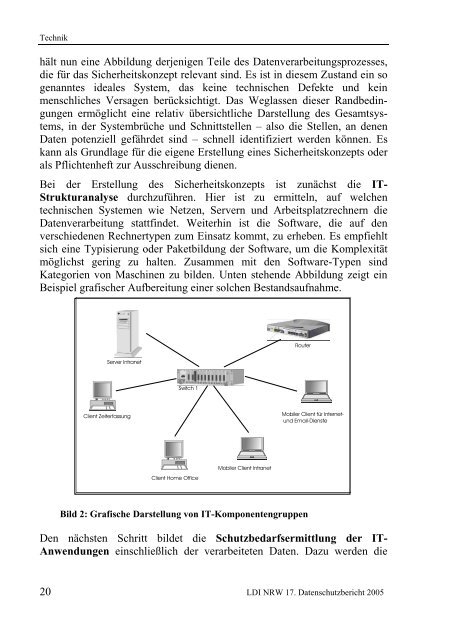

- Seite 27: 2.5 Erstellen von Sicherheitskonzep

- Seite 31 und 32: Technik Erreichen eines hohen Siche

- Seite 33 und 34: Technik teilen, dass personenbezoge

- Seite 35 und 36: 2.7.3 Nachlässiger Umgang mit Prü

- Seite 37 und 38: Medien Ein Mobilfunkanbieter zog vo

- Seite 39 und 40: 3.2.4 Kommt die Vorratsdatenspeiche

- Seite 41 und 42: Medien zum Melderegister ab. Die Da

- Seite 43 und 44: 3.4.2 Die private Homepage Medien B

- Seite 45 und 46: Medien veröffentlicht, können dat

- Seite 47 und 48: Medien sie war lediglich ein Extra-

- Seite 49 und 50: Videoüberwachung Lehrer eine Aufsi

- Seite 51 und 52: Videoüberwachung Persönlichkeitsr

- Seite 53 und 54: Videoüberwachung Nunmehr hat das B

- Seite 55 und 56: Videoüberwachung ist und schutzwü

- Seite 57 und 58: 5 Handel und Wirtschaft 5.1 Radio F

- Seite 59 und 60: Handel und Wirtschaft den Einsatz v

- Seite 61 und 62: Handel und Wirtschaft politischen Z

- Seite 63 und 64: Handel und Wirtschaft und Kunden in

- Seite 65 und 66: Handel und Wirtschaft möglich. Ger

- Seite 67 und 68: Handel und Wirtschaft jedoch allein

- Seite 69 und 70: Handel und Wirtschaft Verarbeitung

- Seite 71 und 72: Handel und Wirtschaft werden. Wenn

- Seite 73 und 74: Handel und Wirtschaft als Kreditgeb

- Seite 75 und 76: Handel und Wirtschaft abgelehnt wur

- Seite 77 und 78: Handel und Wirtschaft 2830/99). Die

- Seite 79 und 80:

Verkehr Erkrankungen oder Behinderu

- Seite 81 und 82:

Verkehr zurückgeführt wird. Den R

- Seite 83 und 84:

7 Verfassungsschutz Verfassungsschu

- Seite 85 und 86:

Polizei Wie sich aus der Begründun

- Seite 87 und 88:

Polizei eingeschaltet wird, um ein

- Seite 89 und 90:

Polizei jedenfalls - wie Entscheidu

- Seite 91 und 92:

Polizei begleitenden Runderlass des

- Seite 93 und 94:

Polizei den in einem Zustand starke

- Seite 95 und 96:

Justiz sich an den vom Bundesverfas

- Seite 97 und 98:

Justiz Verhältnis zu den Beschäft

- Seite 99 und 100:

Justiz rechtsschützende Wirkung ve

- Seite 101 und 102:

9.5 Mitteilungen aus Zwangsversteig

- Seite 103 und 104:

Justiz Gegenstand einer Beschwerde

- Seite 105 und 106:

10 Soziales 10.1 Das Sozialgeheimni

- Seite 107 und 108:

Soziales oder Verschwägerten leben

- Seite 109 und 110:

10.3 Datenverarbeitung durch den Me

- Seite 111 und 112:

Soziales begutachtenden Ärztinnen

- Seite 113 und 114:

Soziales Gutachters im Unklaren gel

- Seite 115 und 116:

Soziales Es wäre zu begrüßen, we

- Seite 117 und 118:

Soziales Mitbewohners oder einer Un

- Seite 119 und 120:

Soziales Datenschutzmängel werden

- Seite 121 und 122:

Gesundheit Durch dieses Vorgehen en

- Seite 123 und 124:

Gesundheit Westfalen (KRG) zu schaf

- Seite 125 und 126:

Gesundheit Information die einspeic

- Seite 127 und 128:

Gesundheit gebildet. Dort werden di

- Seite 129 und 130:

13 Wissenschaft 13.1 Studieren übe

- Seite 131 und 132:

Wissenschaft Evaluationsordnung fes

- Seite 133 und 134:

Wissenschaft Übermittlung an die P

- Seite 135 und 136:

14 Forschung 14.1 Das Kompetenznetz

- Seite 137 und 138:

Forschung Forschungsprojekte verzei

- Seite 139 und 140:

Schule lassen. Sie trägt ferner di

- Seite 141 und 142:

16 Kultur Kultur 16.1 Abgabe von Re

- Seite 143 und 144:

Kultur Die kommunalen Archive haben

- Seite 145 und 146:

Kultur die Veröffentlichung person

- Seite 147 und 148:

Kommunales dem Unterhaltsvorschussg

- Seite 149 und 150:

18 Ausländerinnen und Ausländer 1

- Seite 151 und 152:

19 Finanzen Finanzen 19.1 Gläserne

- Seite 153 und 154:

Finanzen um Kontostammdaten wie zum

- Seite 155 und 156:

Finanzen als die gewünschte Form d

- Seite 157 und 158:

20.2 Forschungsdatenzentrum der Sta

- Seite 159 und 160:

21 Internationaler Datenverkehr Int

- Seite 161 und 162:

22 Behördliche und betriebliche Da

- Seite 163 und 164:

22.2 Betriebliche Datenschutzbeauft

- Seite 165 und 166:

23 Informationsfreiheit Information

- Seite 167 und 168:

23.2 Bereichsspezifische Zugangsreg

- Seite 169 und 170:

Informationsfreiheit vielmehr in je

- Seite 171 und 172:

Informationsfreiheit Gewährung rec

- Seite 173 und 174:

Informationsfreiheit Gegenstand von

- Seite 175 und 176:

Informationsfreiheit Im Hinblick au

- Seite 177 und 178:

Informationsfreiheit Schutz von Bet

- Seite 179 und 180:

Informationsfreiheit gegebenen Arbe

- Seite 181 und 182:

Informationsfreiheit 23.5 Aktive In

- Seite 183 und 184:

Informationsfreiheit unverhältnism

- Seite 185 und 186:

Anhang Anhang Entschließungen der

- Seite 187 und 188:

Anhang bezogenen Daten sichergestel

- Seite 189 und 190:

Anonyme Internetnutzung Anhang Das

- Seite 191 und 192:

Anhang werden sollte schließlich,

- Seite 193 und 194:

Anhang vor bei den Innenministerien

- Seite 195 und 196:

Anhang • Die technische Infrastru

- Seite 197 und 198:

Anhang 6. Datenschutzrechtliche Rah

- Seite 199 und 200:

Anhang • ein Beschlagnahmeverbot

- Seite 201 und 202:

Anhang 2. Die Ergebnisse der bisher

- Seite 203 und 204:

Anhang Gleichzeitig soll die von de

- Seite 205 und 206:

Anhang 11. Entschließung der Konfe

- Seite 207 und 208:

Anhang tatsächlich umfassende und

- Seite 209 und 210:

Anhang • Um die Qualität der Ent

- Seite 211 und 212:

Anhang Datenspeicherung auf Vorrat

- Seite 213 und 214:

67. Konferenz am 25./26. März 2004

- Seite 215 und 216:

Anhang Die Konferenz appelliert an

- Seite 217 und 218:

68. Konferenz am 28./29. Oktober 20

- Seite 219 und 220:

23. Datensparsamkeit bei der Verwal

- Seite 221 und 222:

Anhang auf eine tatsächlich wirksa

- Seite 223 und 224:

Anhang tionszugang auch auf die pri

- Seite 225 und 226:

Anhang eine begrenzte Kostenerhebun

- Seite 227 und 228:

Stichwortverzeichnis Stichwortverze

- Seite 229 und 230:

Informationszugang 159, 168, 172, 1

- Seite 231 und 232:

verbindliche Unternehmensregelungen

- Seite 233 und 234:

_____ Faltblatt Datenschutz im Vere

- Seite 235:

Notizen