- Page 2 and 3:

ASSOCIAÇÃO PRÓ-ENSINO SUPERIOR E

- Page 4 and 5:

Dados Internacionais de Catalogaç

- Page 6 and 7:

COMISSÕES Comissão Científica An

- Page 8 and 9:

Fernanda Vargas e Silva Fernando Go

- Page 10 and 11:

APRESENTAÇÃO Prof. Dr. João Alci

- Page 12 and 13:

SUMÁRIO 14 30 MICROENCAPSULAMENTO

- Page 14 and 15:

554 AVALIAÇÃO DA COMPOSIÇÃO DE

- Page 16 and 17:

R E S U M O O óleo de chia é rico

- Page 18 and 19:

lização deste produto. A microrre

- Page 20 and 21:

Tabela 1 - Níveis reais e codifica

- Page 22 and 23:

I . S.(%) = A 100 1x A Equação (1

- Page 24 and 25:

grande tamanho, que por sua vez, im

- Page 26 and 27:

3.4 ANÁLISE MORFOLÓGICA DAS MICRO

- Page 28 and 29:

REFERÊNCIAS AYERZA, Ricardo. Oil c

- Page 30 and 31:

TAN, Lay; CHAN, Lai; HENG, Paul. Ef

- Page 32 and 33:

R E S U M O Este artigo disserta so

- Page 34 and 35:

ta ou estratégia pedagógica para

- Page 36 and 37:

tes midiáticos. É nesse espaço q

- Page 38 and 39:

por sua vez, se materializou em uma

- Page 40 and 41:

presentes em cada e em todos meios

- Page 42 and 43:

pensar no propósito de suas fotogr

- Page 44 and 45:

que formam sua realidade plástica

- Page 46 and 47:

Figura 3 - Produção dos alunos Fi

- Page 48 and 49:

meio estranha de conhecer algo novo

- Page 50 and 51:

Figura 7 - Retrato da florista um o

- Page 52 and 53:

REFERÊNCIAS ACHUTTI, Luiz Eduardo

- Page 54 and 55:

DESTAQUE Ciências Exatas e Tecnol

- Page 56 and 57:

1 INTRODUÇÃO Esta pesquisa aborda

- Page 58 and 59:

esferas distintas da vida coletiva.

- Page 60 and 61:

tivas que se transformam naturalmen

- Page 62 and 63:

outra questão advinda deste proces

- Page 64 and 65:

2 O TRABALHO ESCRAVO CONTEMPORÂNEO

- Page 66 and 67:

é uma expressão das contradiçõe

- Page 68 and 69:

2.2 TRÁFICO DE PESSOAS, MIGRAÇÃO

- Page 70 and 71:

situação de vulnerabilidade socio

- Page 72 and 73:

que grande parte dos países adotas

- Page 74 and 75:

REFERÊNCIAS BALES, Kevin. Disposab

- Page 76 and 77:

PRODANOV, Cleber Cristiano. FREITAS

- Page 78 and 79:

R E S U M O Desenvolvido no Projeto

- Page 80 and 81:

cial no Vale dos Sinos desenvolvido

- Page 82 and 83:

de Porto Alegre, mulher, branca, pe

- Page 84 and 85:

de origem alemã onde trabalhava, a

- Page 86 and 87:

família realocaram suas moradias e

- Page 88 and 89:

qual se organiza a vida social hamb

- Page 90 and 91:

itações de madeira e suas formas

- Page 92 and 93:

lia Adams (Curtume Hamburguez), em

- Page 94 and 95:

e sabiam quem eu era, eles tinham m

- Page 96 and 97:

do mundo do trabalho na sociedade b

- Page 98 and 99:

Dora, então, dialoga assim com a a

- Page 100 and 101:

posteriormente, a conclusão do Mag

- Page 102 and 103:

5 CONCLUSÕES PARCIAIS: O RACISMO,

- Page 104 and 105:

Pela busca da igualdade de oportuni

- Page 106 and 107:

REFERÊNCIAS BACHELARD, G. A Poéti

- Page 108 and 109:

DESTAQUE Ciências Humanas, Letras

- Page 110 and 111:

1 INTRODUÇÃO A importância do es

- Page 112 and 113:

2 COMO A SOCIEDADE ENXERGA SUAS MUL

- Page 114 and 115:

social sobre a desconstrução do c

- Page 116 and 117:

fina, seios projetados e rosto ange

- Page 118 and 119:

Figura 3 - Anna Rosa, Caricaturas,

- Page 120 and 121:

Figura 5 - Barbara Kruger, Untitled

- Page 122 and 123:

Figura 7 - Anna Maria Maiolino. Por

- Page 124 and 125:

Apresenta-se, então, o resultado p

- Page 126 and 127:

OLIVEIRA, Fernando. Arte, mulher e

- Page 128 and 129:

R E S U M O Este artigo possui o ob

- Page 130 and 131:

presentada por características com

- Page 132 and 133:

ou de sua mão de obra. Essa expans

- Page 134 and 135:

Histórico-Crítica, da Psicologia

- Page 136 and 137:

foi necessário lançar mão de est

- Page 138 and 139:

as reais demandas do grupo. Nesses

- Page 140 and 141:

falha na divisão das tarefas que r

- Page 142 and 143:

construção de estratégias coleti

- Page 144 and 145:

DEJOURS, C. Psicodinâmica do traba

- Page 146 and 147:

DESTAQUE Ciências Sociais Aplicada

- Page 148 and 149:

1 INTRODUÇÃO O artigo busca conte

- Page 150 and 151:

ação e sociabilidade (RECUERO, 20

- Page 152 and 153:

assim, mais signos, constituindo, a

- Page 154 and 155:

2 LÁGRIMAS DA FAMÍLIA TRADICIONAL

- Page 156 and 157:

Figura 2 - Antes e depois do comerc

- Page 158 and 159:

Figura 4 - Matérias divulgadas nas

- Page 160 and 161:

da, em seu texto, acabe tornando in

- Page 162 and 163:

ceitos, como a homofobia, mas acomp

- Page 164 and 165:

A técnica de análise denominada c

- Page 166 and 167:

RECUERO, Raquel. Redes Sociais na I

- Page 168 and 169:

R E S U M O O profissional qualific

- Page 170 and 171:

ificando se as competências propos

- Page 172 and 173:

dões e atitudes. Através disso, o

- Page 174 and 175:

mínimo para os cursos de nível su

- Page 176 and 177:

Estas competências e habilidades c

- Page 178 and 179:

Por tudo isto, na continuação des

- Page 180 and 181:

5 ANÁLISE E DISCUSSÃO DOS RESULTA

- Page 182 and 183:

Como justificativa social, indica q

- Page 184 and 185:

7. Desenvolver raciocínio lógico,

- Page 186 and 187:

Para caracterizar a amostra dos alu

- Page 188 and 189:

GESTÃO SOCIAIS TÉCNICAS APRENDIZA

- Page 190 and 191:

A média ponderada da avaliação d

- Page 192 and 193:

6 CONSIDERAÇÕES FINAIS Ao longo d

- Page 194 and 195:

REFERÊNCIAS ANDRADE, Rui Otávio B

- Page 196 and 197:

RUAS, Roberto Lima; ANTONELLO, Clau

- Page 198 and 199:

R E S U M O O uso de plantas medici

- Page 200 and 201:

iedades; o que restringe a semente

- Page 202 and 203:

dos flavonoides foi realizada a rea

- Page 204 and 205:

As informações acerca da medicina

- Page 206 and 207:

REFERÊNCIAS AMABIS; J.M., MARTHO;

- Page 208 and 209:

R E S U M O O presente artigo apres

- Page 210 and 211:

2 A ESCASSEZ DE RECURSOS HÍDRICOS:

- Page 212 and 213:

do rio Nilo, uma vez que as reserva

- Page 214 and 215:

verificado, por exemplo, na região

- Page 216 and 217:

teve a ideia de que os recursos nat

- Page 218 and 219:

O relatório Mundial das Nações s

- Page 220 and 221:

cada vez mais efetiva, devendo esta

- Page 222 and 223:

Verursacherprinzip (princípio do p

- Page 224 and 225:

alguém que proteja as águas. Já

- Page 226 and 227:

Os principais poluentes da água s

- Page 228 and 229:

licas, comuns ou particulares, alé

- Page 230 and 231:

água, ou seja, o quanto ela está

- Page 232 and 233:

REFERÊNCIAS BARLOW, Maude; CLARKE,

- Page 234 and 235:

FACHIN, Zulmar; SILVA, Deise Marcel

- Page 236 and 237:

_____. Conheça os rios mais poluí

- Page 238 and 239:

R E S U M O A qualidade da água do

- Page 240 and 241:

índice populacional atendido por r

- Page 242 and 243:

tos. A polaridade dos eletrodos é

- Page 244 and 245:

5 CONCLUSÃO Frente aos resultados

- Page 246 and 247:

AMADO, F. R.. KUNRATH, C.C.Neves; C

- Page 248 and 249:

R E S U M O Nos últimos anos, a ra

- Page 250 and 251:

• Dificuldade para cadastramento

- Page 252 and 253:

2.2 RASTREABILIDADE Segundo Gengivi

- Page 254 and 255:

no ciclo de vida dos requisitos a p

- Page 256 and 257:

3.3 CADASTRAMENTO DE ARTEFATOS Dent

- Page 258 and 259:

• Suporte a pré-rastreabilidade;

- Page 260 and 261:

Com base na Tabela 2, pode-se obser

- Page 262 and 263:

• Cadastramento de Projetos: fund

- Page 264 and 265:

Com base nas funcionalidades acima

- Page 266 and 267:

5.3 CADASTRAMENTO DE REQUISITOS Ess

- Page 268 and 269:

5.7 CADASTRAMENTO DE ELOS ENTRE REQ

- Page 270 and 271:

Figura 5.1 - Tela de análise de im

- Page 272 and 273:

Com base nisso, acredita-se que o m

- Page 274 and 275:

Também foi percebido que as carên

- Page 276 and 277:

DESTAQUE Ciências da Saúde - Educ

- Page 278 and 279:

1 INTRODUÇÃO Historicamente, a pe

- Page 280 and 281:

não sendo considerados merecedores

- Page 282 and 283:

No século XXI, um marco importante

- Page 284 and 285:

norma privilegiada em relação às

- Page 286 and 287:

Darido et al. (2001) ainda destacam

- Page 288 and 289:

CATEGORIA E SUBCATEGORIA Categoria

- Page 290 and 291:

pertem a diversão, integração, a

- Page 292 and 293:

a única professora com formação

- Page 294 and 295:

colegas, percebe-se a importância

- Page 296 and 297:

sempre ocorre a mútua aceitação

- Page 298 and 299:

seus alunos com deficiência uma es

- Page 300 and 301:

REFERÊNCIAS ALVES, Maria Luíza Ta

- Page 302 and 303:

MARTÍNEZ, Albertina Mitjáns. O ps

- Page 304 and 305:

DESTAQUE Ciências Exatas e Tecnol

- Page 306 and 307:

1 INTRODUCCIÓN La tecnología méd

- Page 308 and 309:

3.2 MENÚ PRINCIPAL El menú princi

- Page 310 and 311:

3.4 ESCENARIOS A continuación se d

- Page 312 and 313:

3.4.2 Reemplazo de Radio Bidireccio

- Page 314 and 315:

3.4.3 Humedades en Quirófano En al

- Page 316 and 317:

3.4.5 Mantenimiento en Máquina de

- Page 318 and 319:

Ilustración 7 - Pueden visualizars

- Page 320 and 321:

3.4.8 Derrame de residuos patogéni

- Page 322 and 323:

3.4.9 Macroshock En una de las sala

- Page 324 and 325:

3.4.11 Señalización deficiente po

- Page 326 and 327:

3.4.13 Riesgo en el Resonador: Tanq

- Page 328 and 329:

• Genera un vínculo adicional en

- Page 330 and 331:

DESTAQUE Ciências Sociais Aplicada

- Page 332 and 333:

1 INTRODUÇÃO O rápido avanço da

- Page 334 and 335:

Dessa forma, marcas são símbolos

- Page 336 and 337:

A autora complementa afirmando que

- Page 338 and 339:

Dessa forma, podemos diferenciar ad

- Page 340 and 341:

dos amigos; e o perfil, que exibe i

- Page 342 and 343:

Estamos vivenciando um período de

- Page 344 and 345:

5.2 OBJETO Para análise da inserç

- Page 346 and 347:

Postagens analisadas Postagens com

- Page 348 and 349:

Postagens analisadas Postagens com

- Page 350 and 351:

Postagens analisadas Postagens com

- Page 352 and 353:

6 ANÁLISE DOS RESULTADOS OBTIDOS A

- Page 354 and 355:

No final de 2009, muda o logo e con

- Page 356 and 357:

O ano de 2014 foi marcado por grand

- Page 358 and 359:

REFERÊNCIAS AMARAL, Adriana; RECUE

- Page 360 and 361:

R E S U M O Osteoporose é uma doen

- Page 362 and 363:

Entretanto, no estudo de Veiga (201

- Page 364 and 365:

2.3 ASPECTOS ÉTICOS Os animais uti

- Page 366 and 367:

Figura 2 - Ratas submetidas a sess

- Page 368 and 369:

Foram obtidas pelo menos três leit

- Page 370 and 371:

Gráfico 2 - Densidade óssea trabe

- Page 372 and 373:

al., 2011; REED et al., 2013), incl

- Page 374 and 375:

em ratos, afetando a capacidade de

- Page 376 and 377:

Afirmando que a intervenção quiro

- Page 378 and 379:

REFERÊNCIAS BARBERA, M.; FIERABRAC

- Page 380 and 381:

GÖTTERT, N. D.. Avaliação da sen

- Page 382 and 383:

REED, W. R.; CAO, D. Y.; LONG, C. R

- Page 384 and 385:

DESTAQUE Ciências Exatas e Tecnol

- Page 386 and 387:

1 INTRODUÇÃO Segundo Laranjeira (

- Page 388 and 389:

no Oriente Médio ou no Egito. De a

- Page 390 and 391:

Para Osterwalder e Pigneur (2011, p

- Page 392 and 393:

3 METODOLOGIA 3.1 DELINEAMENTO CIEN

- Page 394 and 395:

tretanto, a margem de lucro torna-s

- Page 396 and 397:

4.4.1 NAMING As pessoas que produze

- Page 398 and 399:

Com a definição dos nomes, partiu

- Page 400 and 401:

var o consumo da cerveja local. Ess

- Page 402 and 403:

No centro do ambiente, existirá um

- Page 404 and 405:

REFERÊNCIAS BELTRAMELLI, M. Cervej

- Page 406 and 407:

DESTAQUE Ciências Sociais Aplicada

- Page 408 and 409:

1 INTRODUÇÃO O presente artigo ap

- Page 410 and 411:

como ocorre no evento Natal Luz de

- Page 412 and 413:

dimento e serviços. Estes itens de

- Page 414 and 415:

partindo de bandas de baile de cult

- Page 416 and 417:

festa aplicando a pesquisa de satis

- Page 418 and 419:

O gráfico 03 representa a satisfa

- Page 420 and 421:

musicais, seguido pela rua das flor

- Page 422 and 423:

REFERÊNCIAS ANDRADE. Renato Brenol

- Page 424 and 425:

R E S U M O Este estudo trata da es

- Page 426 and 427:

2 “AMO O ROSA!” A frase que int

- Page 428 and 429:

a origem de denúncia, e 8,2% desse

- Page 430 and 431:

Hamburgo/RS, obtido através da pri

- Page 432 and 433:

Figuras 3 e 4: Crianças brincando.

- Page 434 and 435:

No momento da escolha das imagens,

- Page 436 and 437:

mídia. Portanto, quando destacamos

- Page 438 and 439:

4 A ESCOLA E OS PROFESSORES DA EDUC

- Page 440 and 441:

P3: “As meninas são calmas e ace

- Page 442 and 443:

o que é determinado socialmente pa

- Page 444 and 445:

P2: “Percebo a influência não d

- Page 446 and 447:

P5: “Sim, normalmente escolho dua

- Page 448 and 449:

O currículo há muito tempo deixou

- Page 450 and 451:

Diante do papel do professor, cabe

- Page 452 and 453:

Dessa forma, não temos a pretensã

- Page 454 and 455:

SABAT, Ruth. Quando a publicidade e

- Page 456 and 457:

R E S U M O O leite UHT integral é

- Page 458 and 459:

de estabelecidos pela Portaria nº

- Page 460 and 461:

Quanto a advertência obrigatória

- Page 462 and 463:

Marca Lote Tabela1 - Resultados mé

- Page 464 and 465:

A composição do percentual de gor

- Page 466 and 467:

As análises físico-químicas demo

- Page 468 and 469:

BRASIL. Ministério da Agricultura,

- Page 470 and 471:

SOARES, F. B., SOUSA, J. M., DIMENS

- Page 472 and 473:

R E S U M O Este trabalho apresenta

- Page 474 and 475:

Figura 1.1 - Esboço da amostra de

- Page 476 and 477:

Figura 1.4 - Composição de interc

- Page 478 and 479:

2.1 TRATAMENTO DE AMOSTRAS Este pro

- Page 480 and 481:

2.4 UNIDADE DE EXECUÇÃO WAVE A Un

- Page 482 and 483:

Inicio Enable sim Carrega endereço

- Page 484 and 485:

(2.1) Após realizado o processo de

- Page 486 and 487:

Figura 3.1 - Sinais de escrita e le

- Page 488 and 489:

Figura 3.3 - Inicialização da not

- Page 490 and 491:

Figura 3.6 - Polifonia de duas voze

- Page 492 and 493:

Figura 4.2 - Erro de multiplexaçã

- Page 494 and 495:

cessar ao menos 36 amostras de áud

- Page 496 and 497:

REFERÊNCIAS AVNET. LX9 MicroBoard

- Page 498 and 499:

R E S U M O A acne é uma dermatose

- Page 500 and 501:

Figura 1: Unidade pilossebácea e s

- Page 502 and 503:

A flora cutânea é naturalmente co

- Page 504 and 505:

As quatro principais sintomatologia

- Page 506 and 507:

Figura 4: a) Estrutura da acemanana

- Page 508 and 509:

As reações inflamatórias são re

- Page 510 and 511:

Após a sua obtenção, a estrutura

- Page 512 and 513:

de E. coli, sob doses idênticas à

- Page 514 and 515:

4.2 INCORPORAÇÃO DO GEL DA ALOE V

- Page 516 and 517:

5 Resultados e Discussão 5.1 ANÁL

- Page 518 and 519:

A acemanana consiste em três princ

- Page 520 and 521:

Figura 11: Espectroscopia comparati

- Page 522 and 523:

E, por último, especulara-se a opo

- Page 524 and 525:

GONSALVES et al. Diferentes estrat

- Page 526 and 527:

DESTAQUE Ciências Humanas, Letras

- Page 528 and 529:

1 INTRODUÇÃO A luta pelos direito

- Page 530 and 531:

escravidão, bem com, organizar a l

- Page 532 and 533:

técnica utilizada para seleção d

- Page 534 and 535:

Entrevista Sexo Idade Estado Civil

- Page 536 and 537:

São 43 casas e atualmente estamos

- Page 538 and 539:

Para mim, ser quilombola é ter a f

- Page 540 and 541:

3.1.1.2 RELAÇÕES DE GÊNERO E GER

- Page 542 and 543:

profissionais evidencia o papel que

- Page 544 and 545:

precisam participar das decisões (

- Page 546 and 547:

Para além da questão do gênero,

- Page 548 and 549:

Esse nosso colégio aqui ele tem s

- Page 550 and 551:

para atravessadores, que acabam sen

- Page 552 and 553:

REFERÊNCIAS ARRUTI, José Mauricio

- Page 554 and 555:

SANTOS, Gildásio Álves dos. Lembr

- Page 556 and 557:

R E S U M O A intensidade de raios

- Page 558 and 559: muitas vezes, as formulações atua

- Page 560 and 561: DHA (dihidroxiacetona) e eritrulose

- Page 562 and 563: Outro ativo presente na formulaçã

- Page 564 and 565: REFERÊNCIAS CAMARGO JUNIOR, F. B.;

- Page 566 and 567: DESTAQUE Ciências Humanas, Letras

- Page 568 and 569: 1 CONSIDERAÇÕES INICIAIS Basta te

- Page 570 and 571: ao apagamento seja a consoante. Ess

- Page 572 and 573: funcionando como uma só: vou canta

- Page 574 and 575: 573 Figura 1: Localização da cida

- Page 576 and 577: Quadro 1 - Composição das célula

- Page 578 and 579: heterogeneidade nessa etapa em uma

- Page 580 and 581: aquele cuja fala está mais próxim

- Page 582 and 583: Gráfico 1 - Apagamento do fonema /

- Page 584 and 585: Ainda em relação às vogais temá

- Page 586 and 587: Analisando-se a Tabela 3, verifica-

- Page 588 and 589: 5 CONSIDERAÇÕES FINAIS Ao longo d

- Page 590 and 591: REFERÊNCIAS BERTANI, Silvia. Anál

- Page 592 and 593: APÊNDICE A TERMO DE CONSENTIMENTO

- Page 594 and 595: Declaro que fui informado dos objet

- Page 596 and 597: APÊNDICE B Imagem 02 Imagem 01 Ima

- Page 598 and 599: R E S U M O Ferramentas que visam f

- Page 600 and 601: 2 DESENVOLVIMENTO 2.1 WORDPRESS O W

- Page 602 and 603: a) XSS Persistente (stored): neste

- Page 604 and 605: Atualmente, tanto os navegadores qu

- Page 606 and 607: Figura 1 - Resultado de pesquisa em

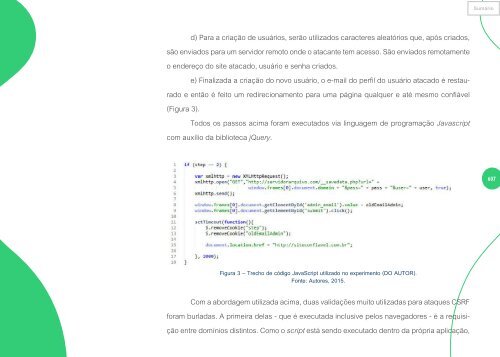

- Page 610 and 611: O script referenciado acima executa

- Page 612 and 613: 5 CONSIDERAÇÕES FINAIS A medida m

- Page 614 and 615: WORDPRESS. About WordPress. WordPre

- Page 616 and 617: R E S U M O O envelhecimento contri

- Page 618 and 619: pressão plantar (NAZARIO; SANTOS;

- Page 620 and 621: • Avaliação da distribuição d

- Page 622 and 623: 3 RESULTADOS Tabela 1 - Dados descr

- Page 624 and 625: 4 DISCUSSÃO Neste estudo as idosas

- Page 626 and 627: REFERÊNCIAS ABREU, S.S.E.; CALDAS,

- Page 628 and 629: MENZ, H.B.; MORRIS, M.E. Clinical d

- Page 630 and 631: R E S U M O Este artigo tem como fo

- Page 632 and 633: ficavam na sociedade e, mesmo tendo

- Page 634 and 635: O que chamou atenção nesta primei

- Page 636 and 637: A memória, segundo Le Goff (1984),

- Page 638 and 639: se caracteriza como uma “sociedad

- Page 640 and 641: REFERÊNCIAS BARNARD, M. Moda e Com

- Page 642 and 643: R E S U M O A Tomografia Computador

- Page 644 and 645: Figura 1 - Histograma de coeficient

- Page 646 and 647: Figura 2 - Diagrama de etapas do m

- Page 648 and 649: diferenciar os pixels de fundo da i

- Page 650 and 651: A separação dos pulmões é inici

- Page 652 and 653: Para validar a eficácia do método

- Page 654 and 655: Tabela 2 - Causas dos erros Exame F

- Page 656 and 657: REFERÊNCIAS BANKMAN, Isaac N. Hand

- Page 658 and 659:

R E S U M O Um terceiro personagem

- Page 660 and 661:

maior familiaridade em relação a

- Page 662 and 663:

entre as diferenças, fortalecendo

- Page 664 and 665:

Quanto à formação, destaca-se qu

- Page 666 and 667:

adaptações curriculares e para a

- Page 668 and 669:

ciais, pressupõe uma complexidade

- Page 670 and 671:

Podemos dizer que a professora tem

- Page 672 and 673:

Percebe-se, nesse caso, que os prof

- Page 674 and 675:

professores e os apoios, como é o

- Page 676 and 677:

Na fala da apoio AX, percebe-se que

- Page 678 and 679:

Nesse contexto, viu-se, por exemplo

- Page 680 and 681:

REFERÊNCIAS AMARAL, Ana Lúcia. Ge

- Page 682 and 683:

SKLIAR, Carlos. Os estudos surdos e

- Page 684 and 685:

R E S U M O Este artigo tem como fo

- Page 686 and 687:

cultura do consumo, de Neil Postman

- Page 688 and 689:

Bauman concorda que as crianças ve

- Page 690 and 691:

Chamada Texto Estilo Cenário (s) P

- Page 692 and 693:

Figura 1:Vogue Brasil Fevereiro 201

- Page 694 and 695:

Figura 3: Vogue Brasil Dezembro 201

- Page 696 and 697:

pas ajustadas ao corpo. “Fotos ca

- Page 698 and 699:

REFERÊNCIAS BAUER, Martin W.; GASK

- Page 700 and 701:

DESTAQUE Ciências da Saúde - Enfe

- Page 702 and 703:

1 INTRODUÇÃO Sepse é uma doença

- Page 704 and 705:

Já Matos e Victorino (2004), que d

- Page 706 and 707:

Para servir de alerta aos profissio

- Page 708 and 709:

em 1,5% de sepse ao ano. Brito et a

- Page 710 and 711:

técnicos de enfermagem, médicos i

- Page 712 and 713:

A seguir, foi solicitado ao Serviç

- Page 714 and 715:

nham 70 anos ou mais, 30% (n=10) ti

- Page 716 and 717:

Tabela 2 - Foco infeccioso que dese

- Page 718 and 719:

Conforme as médias aritméticas, m

- Page 720 and 721:

REFERÊNCIAS ANVISA. Resolução-RD

- Page 722 and 723:

ROCHA, P.L. et al. Prevalência, Mo

- Page 724 and 725:

R E S U M O O presente artigo trata

- Page 726 and 727:

Quanto aos procedimentos técnicos,

- Page 728 and 729:

Segundo Candioto (2012), desde a su

- Page 730 and 731:

A partir dos estudos de Gordon (200

- Page 732 and 733:

Outro questionamento importante fei

- Page 734 and 735:

CONSIDERAÇÕES FINAIS Como descrit

- Page 736:

REFERÊNCIAS ASTORINO, Cláudia. Ag